Cyber Triageの概要

Cyber Triageは、データ収集、分析、スコアリング、レポーティングを機械的に行い、迅速かつ容易にインシデント対応を行うことが可能なソフトウェアです。

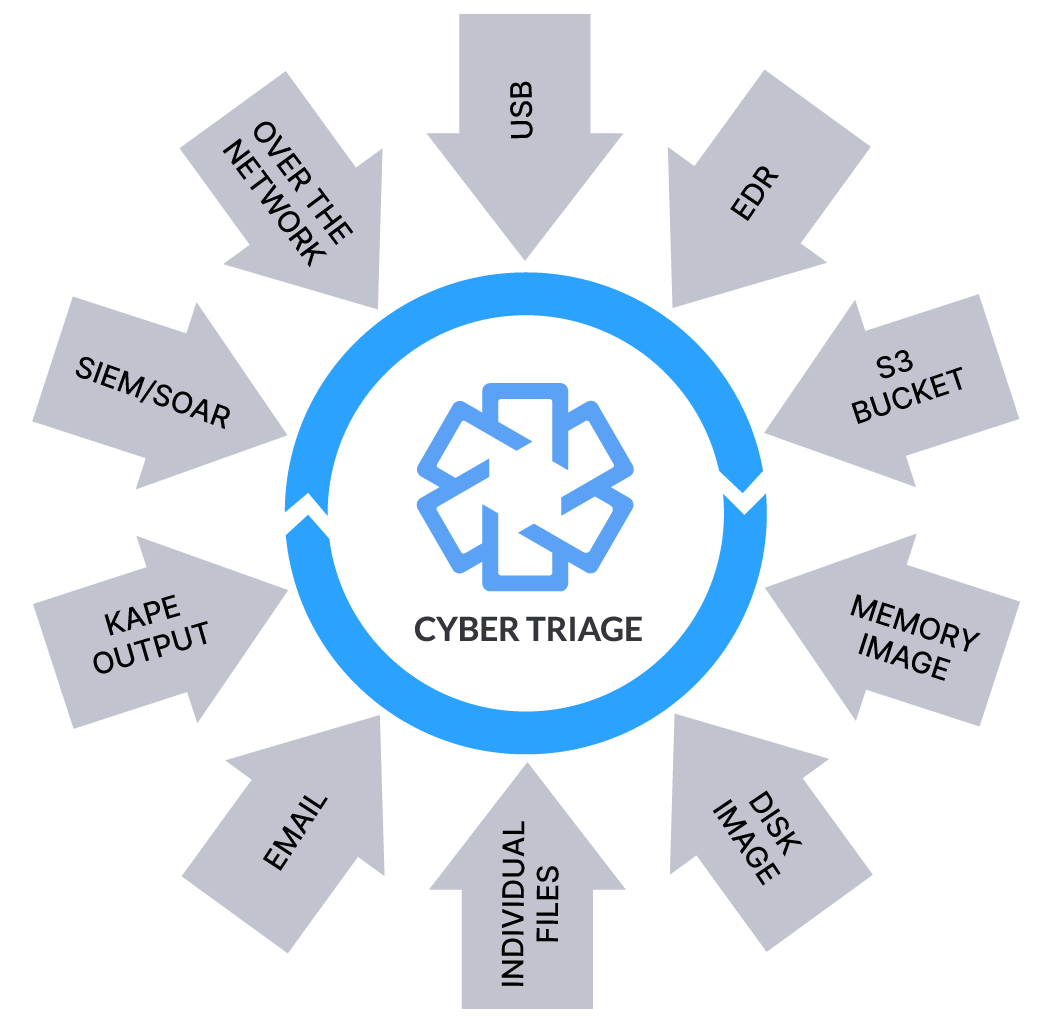

Cyber Triage単体での利用に加え、 他システムと連携して利用することも可能です。

例えば、収集データをAWS S3へアップロードしたり、またはSIEM、EDRで異常検出をトリガーにしてデータの収集・分析を行うといったことも可能です。

主な特徴

- 柔軟な収集方法

イメージファイル、メモリイメージを対象とした調査端末による操作だけでなく、稼働中のシステムに対し、収集ツールを用いて必要なデータを収集し、調査端末にインポートする事も可能です。

- 優先順位付け

収集したアーティファクトを、Reversing Labs社の脅威インテリジェンスデータベースに基づき自動的にスコアリングします。これにより、マルウェア感染等の異常や、その他疑わしいと判断されたアイテムやイベントを識別します。

さらに、タイムライン解析や、異常と判定されたファイルと関連アーティファクトの確認調査が簡単に行えます。 - マルウェアスキャン

Reversing Labs社の40以上のスキャンエンジンを使用してマルウェアを検出します。ファイルのハッシュ値をアップロードし、分析することも可能です。また、ラテラルムーブメントやバックドア設置など、悪意を持ったプログラムの挙動も検出します。 - オフライン分析

調査端末がオンライン環境に無い場合でも、収集データのハッシュ値リストを分析サイトにアップロードして分析することが可能です。

利用の流れ

Cyber Triageを用いたデータ収集〜分析〜報告は、以下の4つのステップで行います。

- ネットワーク経由またはUSBメモリ等を用いて収集ツールを調査対象へ展開し、アーティファクトの収集を行う

- 収集したアーティファクトに対し、マルウェアスキャンや脅威分析を実施し、異常や疑わしいデータの検出およびスコアリングを行う

- 分析結果を確認し、必要に応じてタイムラインや各種イベントの調査を行う

- 調査結果のレポートを生成する

デモ動画

ライセンス一覧

| Standard | Standard Pro | Team | |

|---|---|---|---|

| データ収集 | |||

| 揮発性データおよびファイルシステムデータの収集 | |||

| USBへのデータ収集とUSBからのデータ収集 | |||

| ネットワーク経由の収集 | |||

| S3バケットへの収集 | |||

| ディスクイメージの取り込み | |||

| KAPE出力の取り込み | |||

| 論理ファイルの取り込み | |||

| メモリイメージの取り込み(Volatility 2を使用) | |||

| 複数のファイルベースのコレクションをキューに入れる | |||

| 複数のネットワークベースコレクションのキューイング | |||

| EDR導入のためのストリーミングインジェスト | |||

| SIEMまたはSOARによるトリガー | |||

| スコアリング | |||

| ヒューリスティックによる不審なアイテムの特定 | |||

| ReversingLabsを使用したマルウェアの検出 | |||

| マルウェアスキャンの上限回数 | 5000/週 | 4000/日 | 4000/日 |

| YARAルールによるファイル分析 | |||

| 許可リストによる既知アイテム非表示 | |||

| 悪性リストによるIOCへのフラグ | |||

| 複数のホストの同時解析 | |||

| クライアント間での脅威インテリジェンスリスト の同期 | |||

| レビュー | |||

| 手動によるスコアリング | |||

| スコアリングに基づいた追加アイテムの推奨 | |||

| 収集データをピボットしを範囲選択 | |||

| 脅威のタイムライン表示 | |||

| 過去の収集データとの関連付けによるアイテムの共通性確認 | |||

| インシデントごとでのホストのグループ化 | |||

| チーム内でのコラボレーションとデータ共有 | |||

| 全ユーザーの過去の収集データと関連付けによるアイテムの共通性確認 | |||

| レポート作成 | |||

| HTML・Excel・CybOX形式によるレポート作成 | |||

| SIEMにインポート可能なJSONレポートの作成 | |||

| カスタムレポートのブランディング | |||

| インフラストラクチャー | |||

| REST APIによるSIEMやSOARとの統合 | |||

| マルチユーザーデータベースへのデータ保存 | |||

| Windowsサービスとしての実行 | |||