概要

DomainToolsは、ドメインインテリジェンスに特化したサイバーセキュリティプラットフォームであり、企業やセキュリティ専門家がドメイン情報を活用して脅威を検出し、防御対策を強化するためのツールです。最大の特徴は、ドメインに関連する膨大なデータセットを集積し、脅威スコアリングやインフラストラクチャの関連性を可視化できる点です。これにより、攻撃者の行動やドメインの潜在的なリスクを早期に発見し、対応を迅速に行うことが可能です。

【主な特徴】

1. WHOISデータとDNS情報

DomainToolsは、WHOIS情報やDNS履歴を基にしたデータを提供し、ドメインの所有者、登録時期、ホスティング情報などを詳細に把握できます。これにより、脅威アクターのインフラストラクチャの全体像を理解しやすくなります。特に、攻撃者がどのようなインフラを使用しているかを追跡し、他の関連ドメインとの関係性を解析することが可能です。

2. 脅威スコアリングとリスク評価

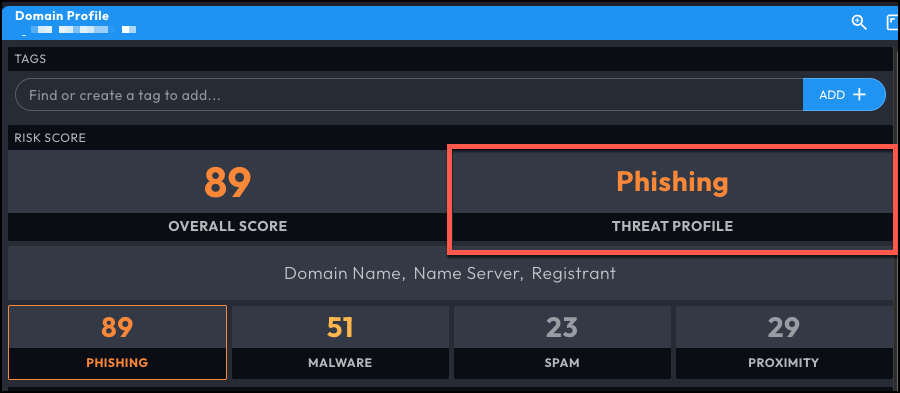

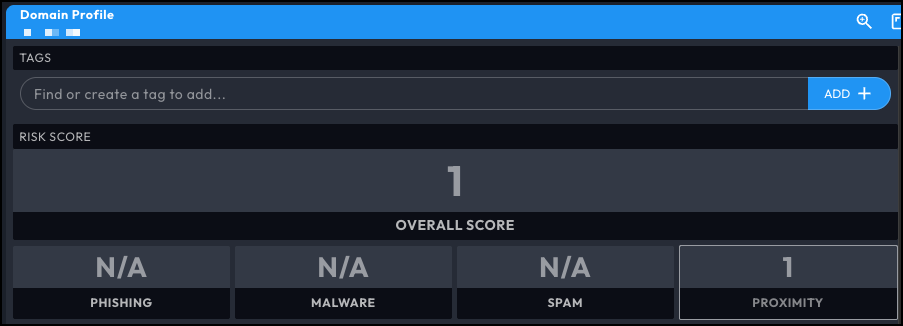

DomainToolsは各ドメインに対してリスクスコアを付与し、脅威の可能性を予測します。この脅威スコアに基づき、ドメインがフィッシングやマルウェアに関連しているかどうかを素早く判断でき、企業は早期に防御対策を講じることができます。

3. リアルタイム脅威インテリジェンス

リアルタイムでのデータ更新により、新たに登録された危険なドメインやフィッシングサイトを迅速に検出できます。これにより、セキュリティチームは攻撃が発生する前に潜在的な脅威を予測し、プロアクティブな対応が可能です。

4. Maltegoや他ツールとの統合

DomainToolsはMaltegoなどのセキュリティ分析ツールと統合することで、ドメインやIPアドレスの相関関係を視覚化し、攻撃者のTTPs(戦術・技術・手順)を効率的に解析するサポートを提供します。これにより、脅威インテリジェンスの有効性がさらに高まります。

5. 多様な利用シナリオに対応

DomainToolsは、フィッシング防止、ブランド保護、脅威ハンティング、フォレンジックなど、さまざまなセキュリティニーズに対応可能です。

詳細が気になる方は、以下よりご相談いただけます。

製品一覧

DomainToolsの主要なソリューションとしては、Iris (Investigate / Enrich / Detect)、Farsight DNSDB、Threat Intelligence Feeds があります。

- Iris

Irisは、脅威インテリジェンスプラットフォーム群であり、複数のツールを提供しています。- Iris Investigate:脅威アクターのネットワークをマッピングするツール。リスクスコアをはじめとする、ドメイン関連の脅威に関する詳細なインサイトを提供します。ウェブインターフェースとAPI、両方で利用可能です。Iris Enrichと比べると、1つ1つのドメインおよびそれに関連する攻撃インフラを詳細に深掘りするような調査に適しています。

【ユースケース】インシデントレスポンス、フォレンジック、脅威ハンティングなど。 - Iris Enrich:DomainToolsのデータをSIEMやSOARといった外部プラットフォームに統合し、脅威の検知や自動化を強化するモジュールです。APIのみで利用可能です。Iris Investigateと比べると、軽量のデータを大量に取り込む場合に適しています。

【ユースケース】SIEM、SOAR、TIP(Threat Intelligence Platform。Maltegoなどを含む)などと統合。アラートやイベントログにおける、ドメインやIPに関する情報のエンリッチメント。 - Iris Detect:新たに登録されたドメインやなりすましドメインを発見し、監視する機能を持っています。ブランド保護や不正防止に役立ちます。不正なドメインを発見した場合、Google Web Riskのチームに対応を求めたり、Domaintools社を通じてテイクダウンの依頼を行うことも可能です(別途契約が必要)。

【ユースケース】自社のブランド保護、不正防止、ビジネスメール詐欺(BEC)、スピアフィッシング防止、サプライチェーンリスク軽減など。

- Iris Investigate:脅威アクターのネットワークをマッピングするツール。リスクスコアをはじめとする、ドメイン関連の脅威に関する詳細なインサイトを提供します。ウェブインターフェースとAPI、両方で利用可能です。Iris Enrichと比べると、1つ1つのドメインおよびそれに関連する攻撃インフラを詳細に深掘りするような調査に適しています。

- Farsight DNSDB(Iris Investigateのほとんど全てのプランに、小規模ライセンスが付帯。より大規模に用いる場合は別途契約が必要)

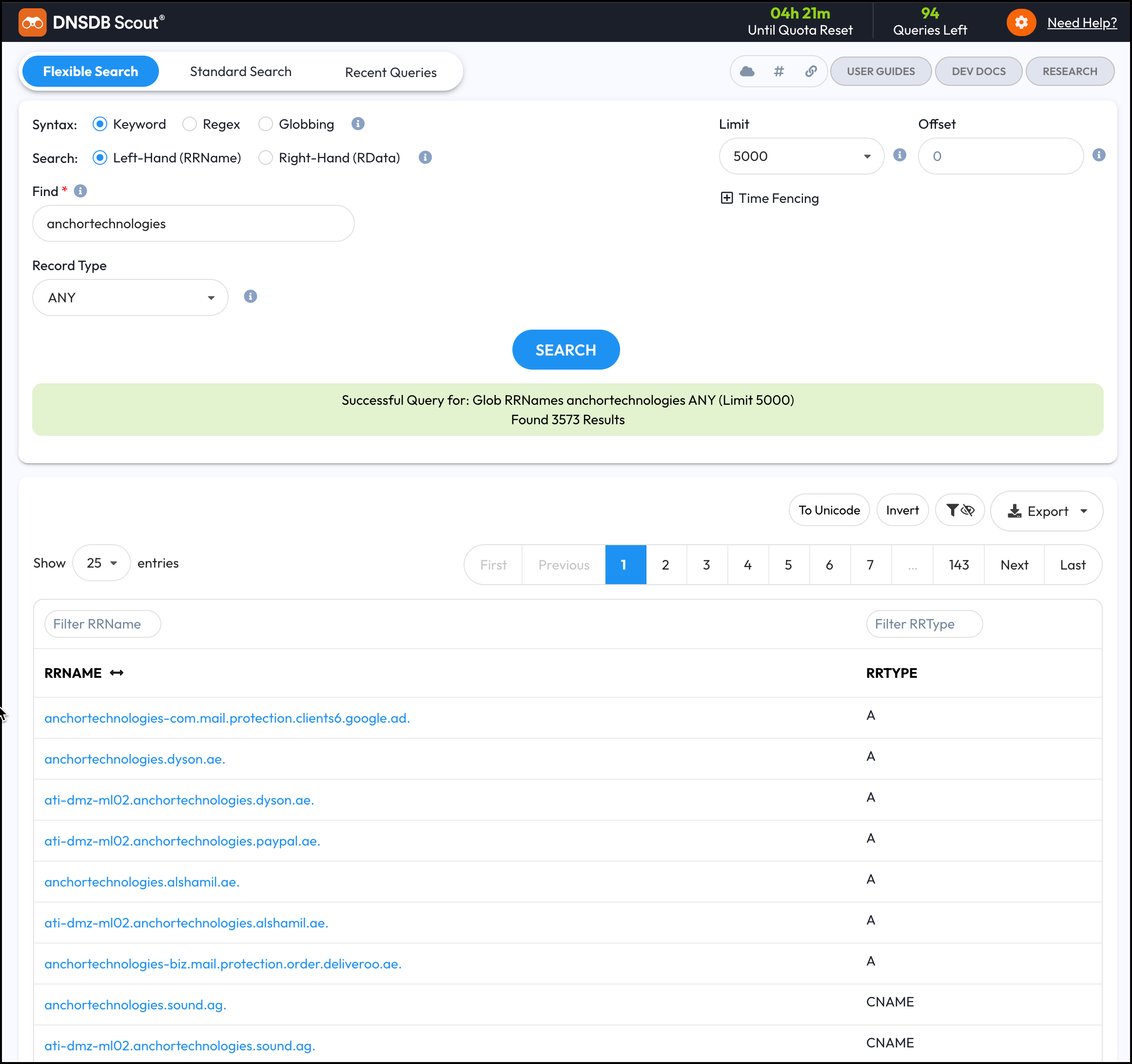

Farsight DNSDBは、世界規模で観測されるDNSトラフィックをリアルタイムに収集・保存し、時系列で検索可能にしたパッシブDNSデータベースです。APIとUI (「DNSDB Scout」というツール名で提供)の両方が利用可能で、以下の特徴があります。-

- 世界中で400以上のセンサーを活用

- 1日あたり2TBのDNSデータを収集

- 1000億以上のDNSレコードを蓄積(2010年6月以降のデータを蓄積)

- 毎秒20万件以上の観測データ

- 1Gb/秒のリアルタイムストリーミングデータ

-

- Threat Intelligence Feeds

通常Web UIまたはAPI経由で提供されるDomainTools社のデータそのものを、フィードで取得できる契約です。

補足

なお DomainTools Iris は、ドメインの所有者情報(WHOIS)やホスティング、SSL証明書、関連インフラなどを横断的に分析し、「現在および過去の登録情報の関係性」を可視化することに優れています。

一方で、ドメインやIPアドレスが「いつ・どのように変化してきたか」を時系列で追跡したい場合には、Farsight DNSDB の利用がおすすめです。

Farsight DNSDBは、世界中のDNSトラフィックを観測して得たパッシブDNSデータを長期間蓄積しており、「過去にどのIPがどのドメインに紐づいていたか」「攻撃者がどのようにインフラを変化させてきたか」といった履歴を高精度に分析できます。

Irisで「現在の関連性」を把握し、DNSDBで「過去の変遷」を追うことで、脅威の全体像をより網羅的に理解することが可能になります。

Iris Investigate の特長

Iris Investigateは、ドメインやDNS情報を中心とした膨大なインターネットインフラデータを活用し、脅威の全容を解明するための調査ツールです。

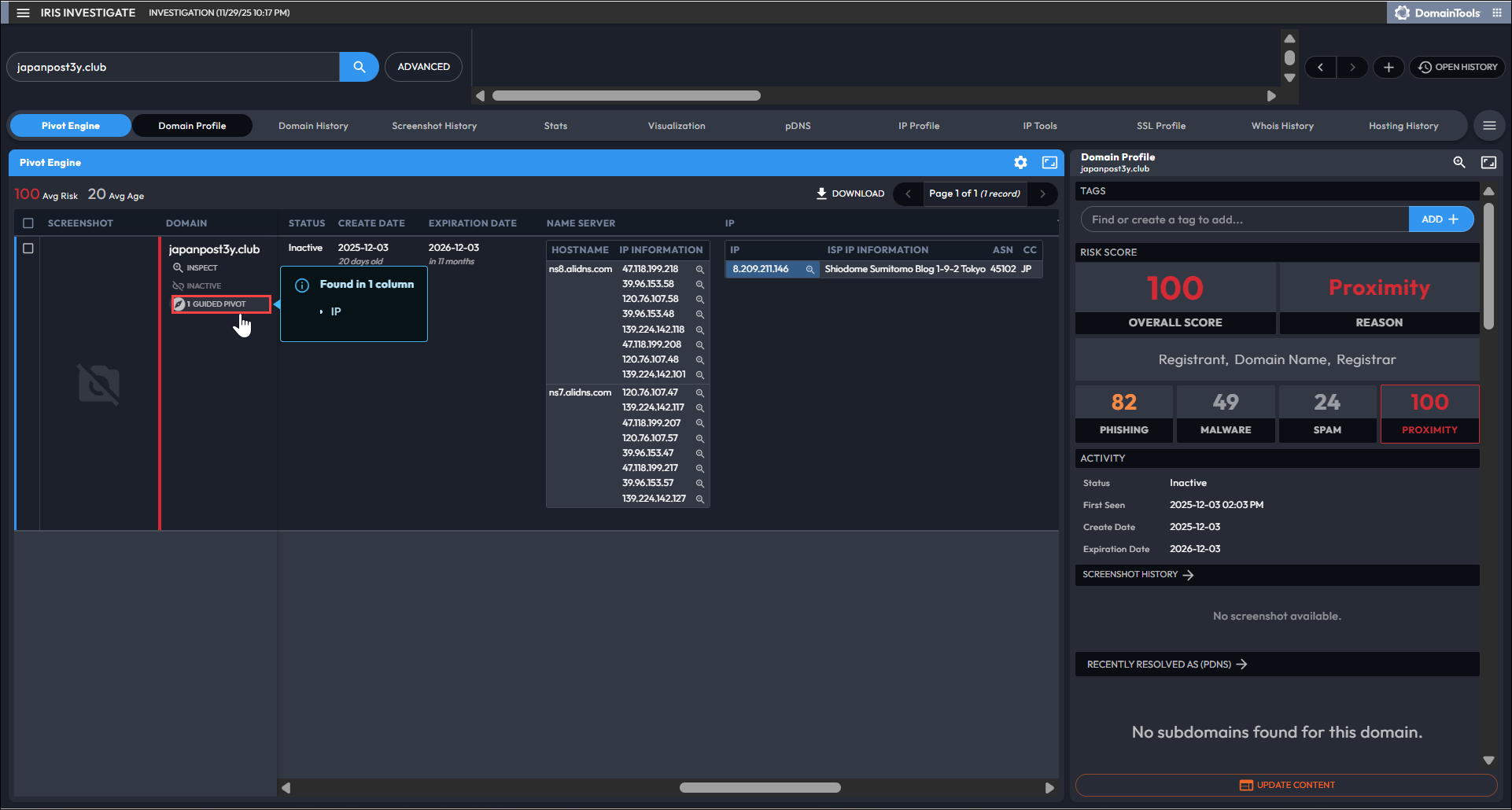

ドメイン、IP、メールアドレス等の一つの手掛かりから関連する危険なインフラを次々と紐解く「ピボット調査」を直感的なUIで実行でき、攻撃者のプラットフォームを特定することが可能です。

主な機能と特長

- ピボットエンジン

Whois情報、SSL証明書ハッシュ、Google Analytics IDなどの属性情報をキーにして、関連するドメインやIPアドレスを芋づる式に検索・特定します。 - ドメインリスクスコア

ドメインの悪性度を独自の機械学習モデルで数値化(0〜100)し、調査の優先順位付けを支援します。新規ドメインでも即座にリスク判定が可能です。 - 広範な履歴データ

10年以上の過去のWhois履歴や、世界最大級のパッシブDNSデータベース(Farsight DNSDB)を活用し、現在の記録からは消されている過去の攻撃者の痕跡を追跡できます。 - 可視化と共有

調査によって判明したインフラ間のつながりをグラフとして可視化し、調査結果をチーム内で共有したりレポートとして出力したりすることが可能です。

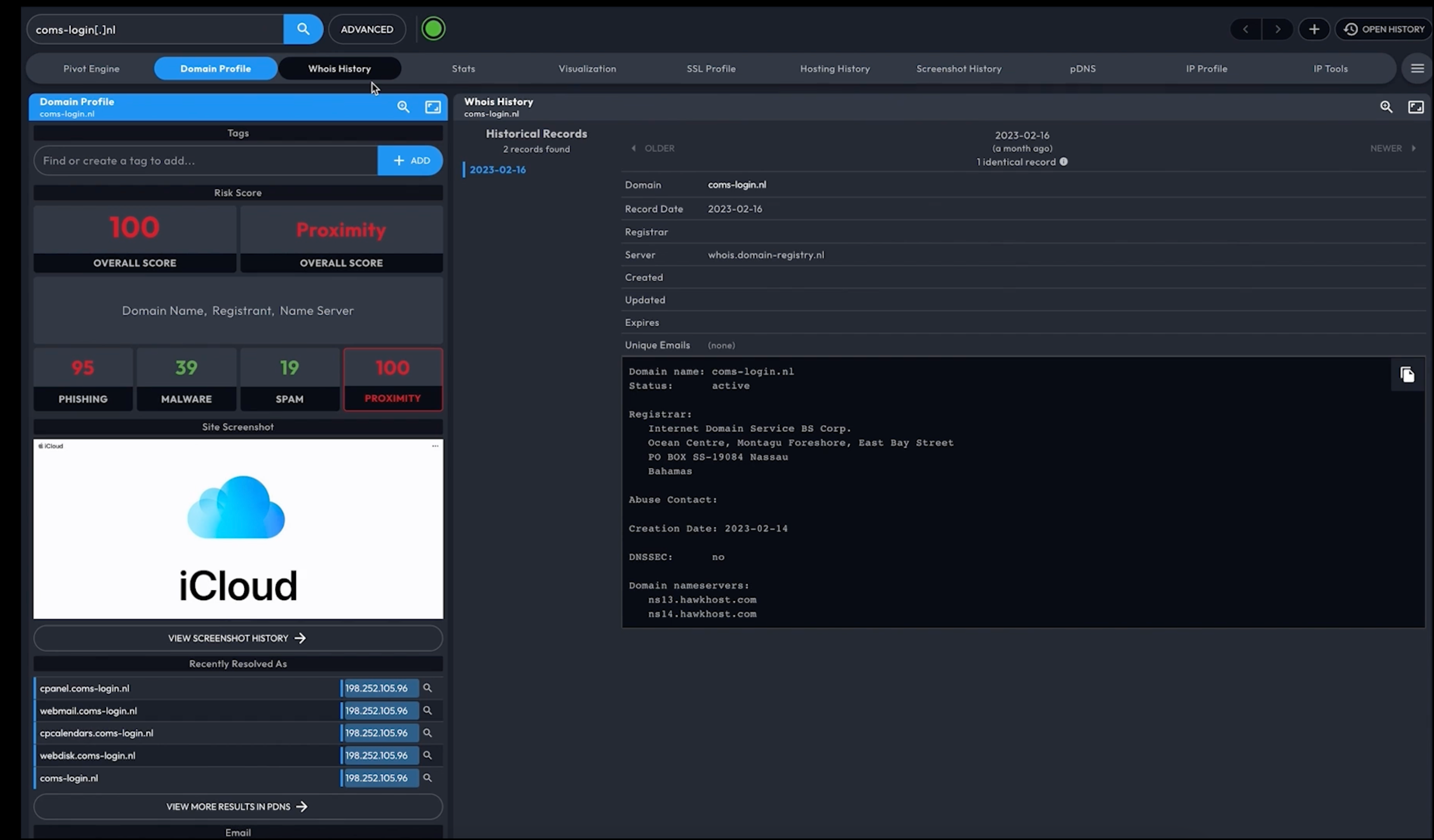

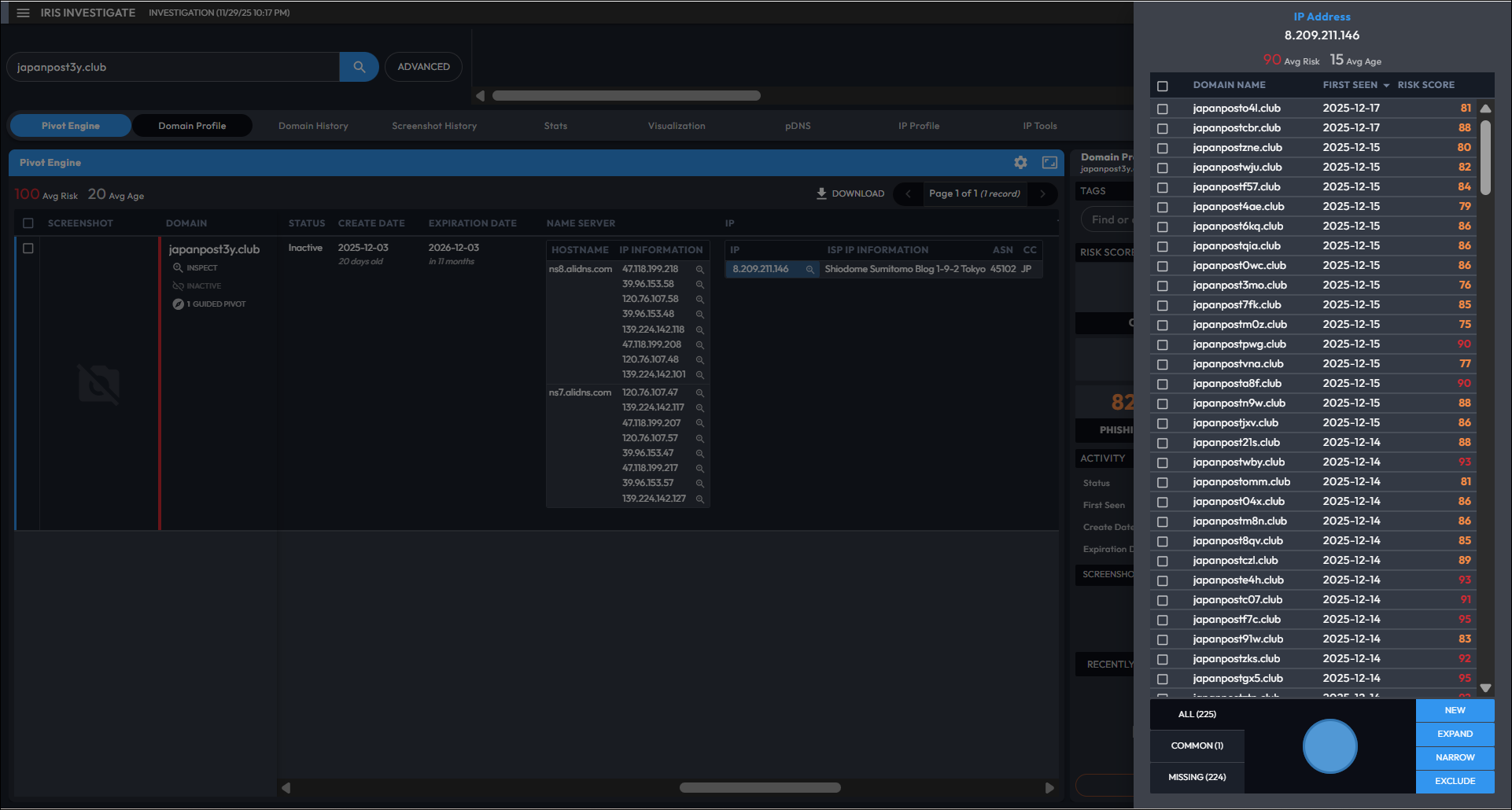

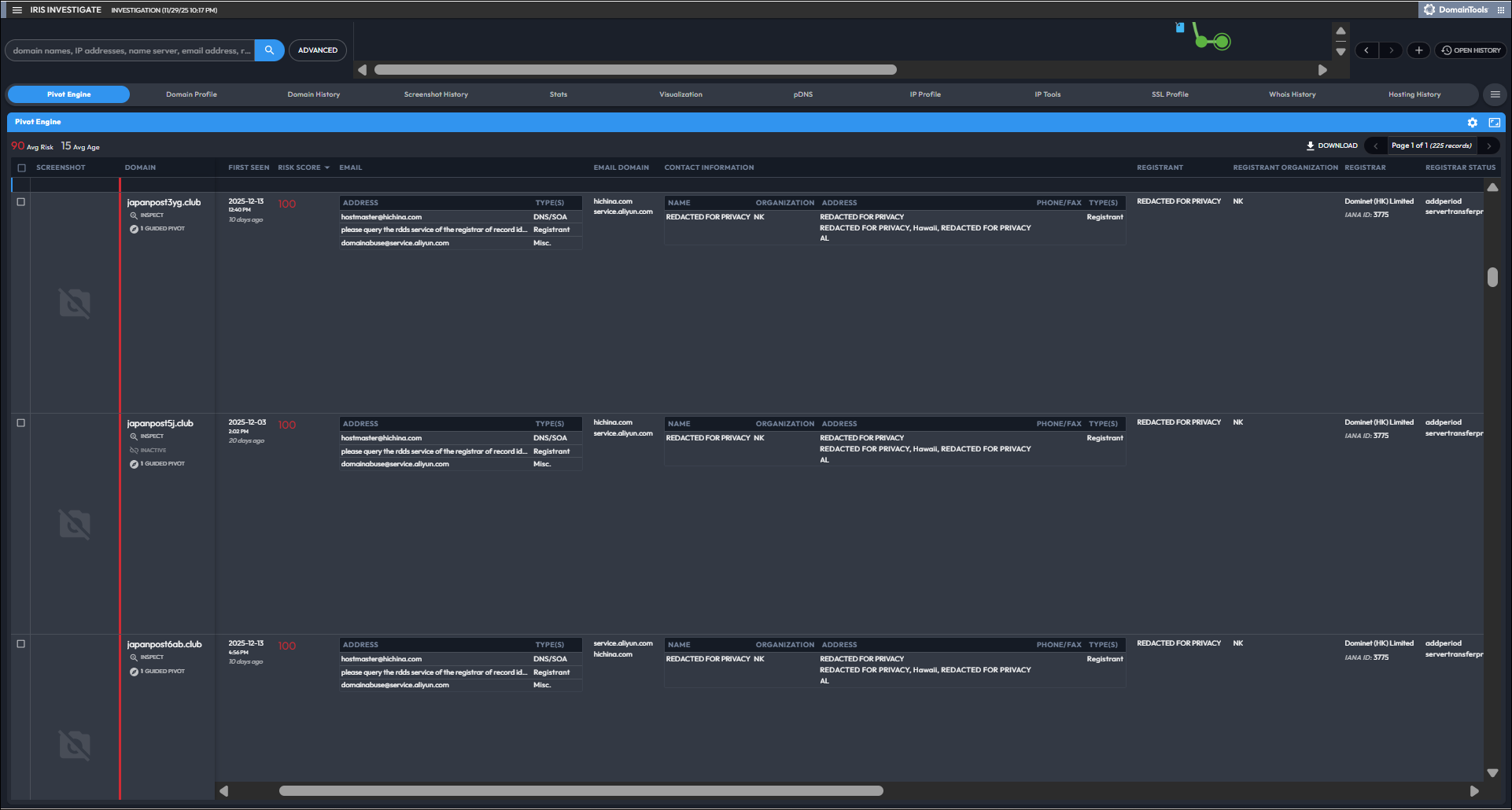

▼ピボットエンジンを活用した検索結果例。ドメインからメールアドレスやIPアドレスなどへピボットすることで、関連性のあるドメインや高リスクの脅威ドメインを素早く特定し、攻撃インフラのつながりを可視化できます。

(例)フィッシングが疑われるドメインを起点に調査を行います。

次の調査の起点となる、ドメイン間で共通する属性(IP、Whois、SSL など)が「GUIDED PIVOT」 として表示され、該当する情報が画面上でハイライトされます。

Iris Enrich の特長

Iris Enrichは、SIEMやSOARなどに、DomainToolsのドメインインテリジェンスを統合するためのAPI専用モジュールです。

SOCにおいて、日々発生する大量のアラートやログに含まれるドメイン情報を自動的にエンリッチメント(情報付加)を行い、高精度なトリアージの自動化と高速化を実現します。

主な機能と特長

- 大規模・高速API

Iris Investigateとは異なり、システム間連携に特化して設計されています。一度に大量のドメインに対して、Whois、DNS、SSL、リスクスコアなどの属性情報を高速に付与することが可能です。 - リスクスコアの付与

すべてのアラート内のドメインに対して「Risk Score」を付与します。これにより、「リスクスコアが90以上のドメインを含むアラートのみを即時ブロックする」といった自動化ルールを構築できます。 - セキュリティ製品とのスムーズな統合

Splunk、Microsoft Sentinel、Palo Alto Cortex XSOAR、IBM QRadarなど、主要なSIEM/SOAR製品向けのコネクタやアプリが用意されており、既存の環境へスムーズに組み込むことができます。

【参考】統合先製品一覧

Iris Detect の特長

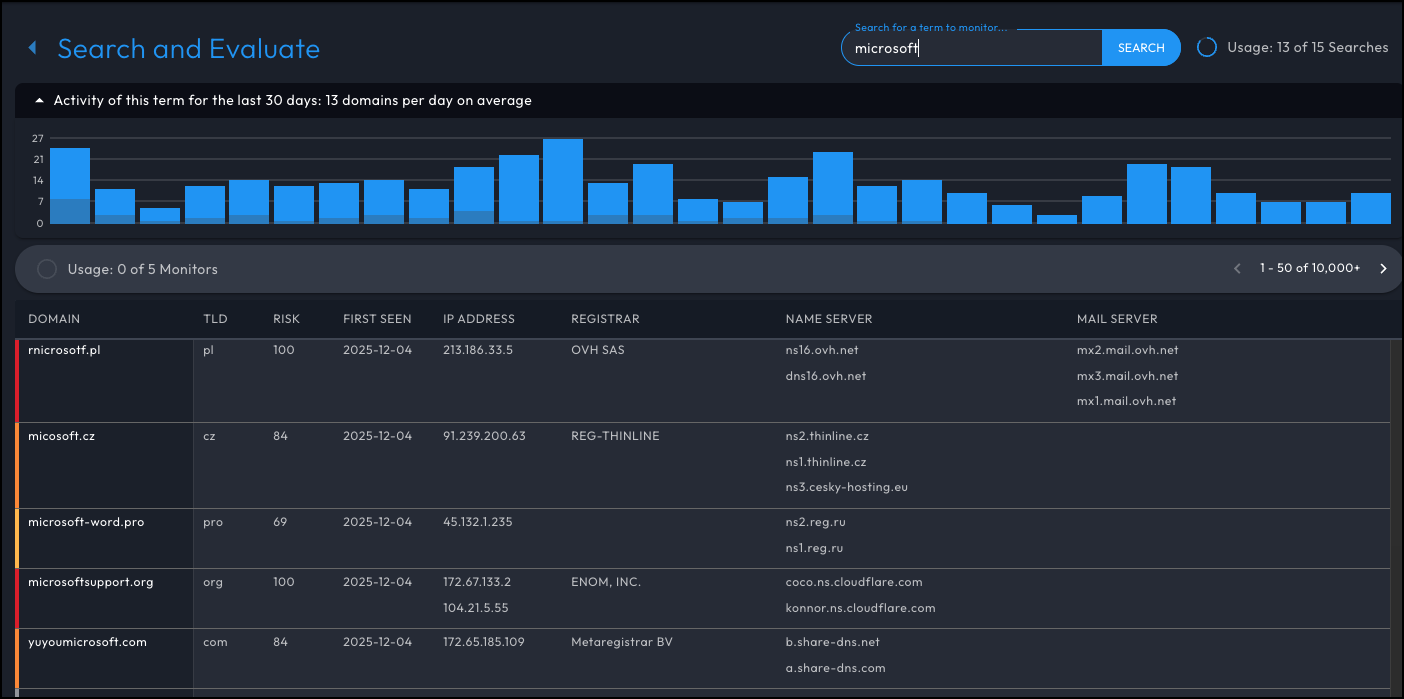

Iris Detectは、インターネット上の不正ドメインの検出、監視、対応を行うためのツールです。ブランドなりすましやフィッシングなどの悪意あるドメインを迅速に発見し、リスク評価から対策の自動化までをサポートします。

主な機能と特長

- 迅速なドメイン検出

指定したキーワードに基づき、完全一致だけでなく、タイポ(入力ミス)や類似文字(ホモグリフ)を使用した「なりすましドメイン」を高度なファジーマッチング技術でほぼリアルタイムに発見します。 - リスクスコアリング

発見されたドメインに対し、登録パターンやインフラ情報、振る舞い指標などを分析し、DomainTools独自の「リスクスコア」を付与します。これにより、優先して対応すべき脅威を即座に特定できます。 - 継続的なインフラ監視

要注意ドメインをウォッチリストに追加することで、IPアドレス、ネームサーバー、レジストラなどのインフラ情報の変更を継続的に監視します。また、ドメインのウェブサイトのスクリーンショットを毎日自動取得し、視覚的な変化も記録します。 - 対応

悪意あるドメインを「Google Web Risk」へ報告してブロック対象としたり、APIを通じて自社のセキュリティシステムと連携し、防御措置を自動化することが可能です。

▼「microsoft」の検索結果例。誤認しやすいフィッシングドメインを確認することが可能です。

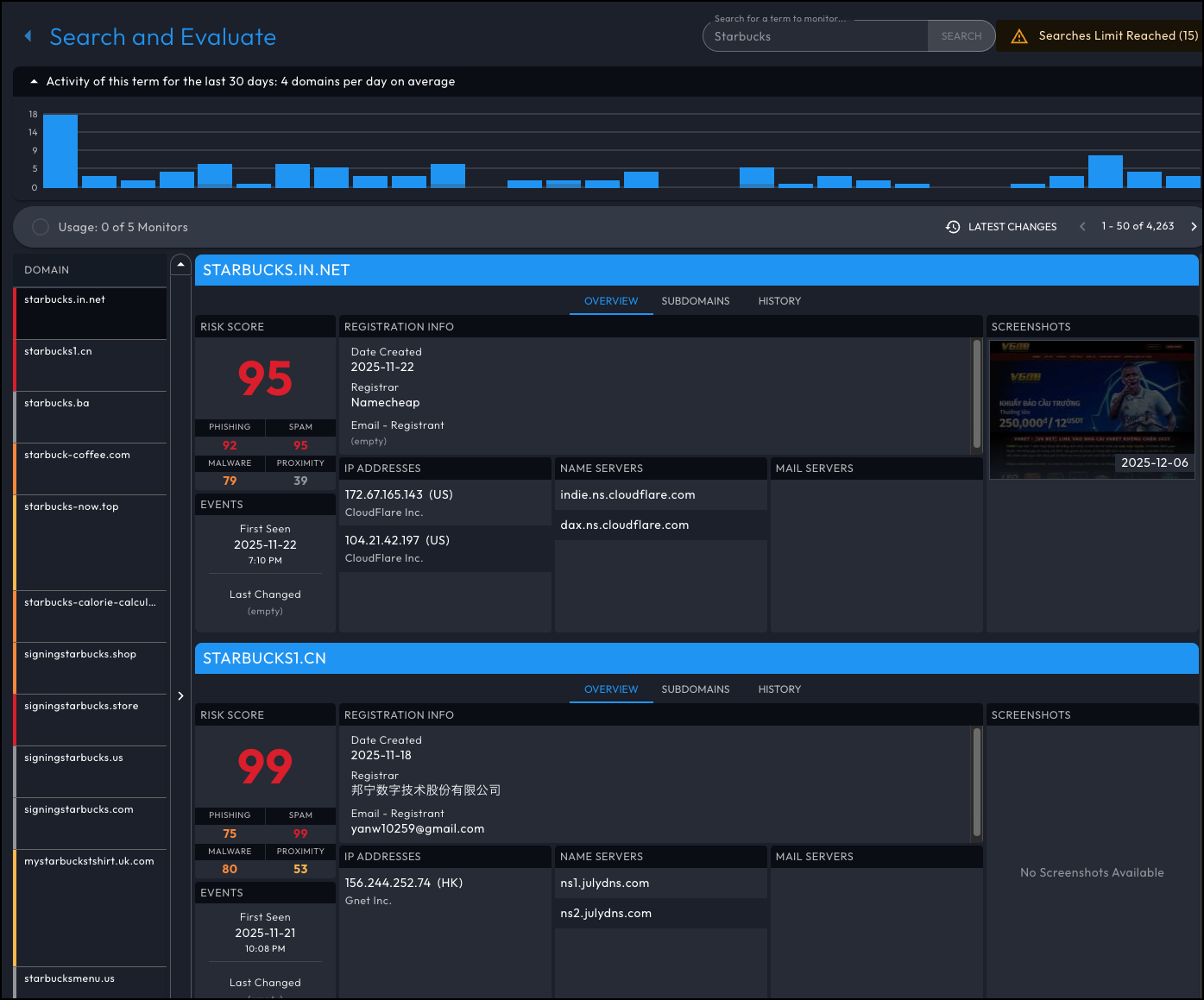

▼「Starbucks」の検索結果例。一覧からより詳細に調べたい場合は、対象ドメインをクリックし、ウェブサイトのスクリーンショットやリスクスコアなどを確認します。

Iris製品の契約可能なプラン

Iris製品(Investigate / Enrich / Detect)は、利用量に応じてプランが用意されています。以下の順に、各製品のプランについて説明します。

- Iris Investigate

- Iris Enrich

- Iris Detect

Iris Investigate プラン一覧

Iris Investigate のプランの一覧は以下の通りです。価格は契約時期・プランによっても変動します。詳細はお問い合わせください。

| プラン | Tier 0 (Starter) | Tier 1 | Tier 2 | Tier 3 | Tier 4 | Tier 5 | Tier 6 |

|---|---|---|---|---|---|---|---|

| Iris Investigate UI & API (クエリ/月) | 250 ※1 | 1,000 ※1 | 2,500 ※1 | 5,000 ※1 | 10,000 ※2 | 100,000 ※2 | 500,000 ※2 |

| Iris Investigate - Risk Score | |||||||

| Iris Investigate - pDNS UI | ※3 | ||||||

| Farsight DNSDB (クエリ/日) | ※3 | 100 | 100 | 100 | 100 | 100 | 100 |

| Whois History API (レコード/月) | 1,000 | 1,000 | 2,500 | 5,000 | 10,000 | 100,000 | 500,000 |

| Hosting History API (クエリ/月) | 250 | 1,000 | 2,500 | 5,000 | 10,000 | 100,000 | 500,000 |

| Reverse Whois API (クエリ/月) | 250 | 350 | 1,000 | 2,500 | 10,000 | 20,000 | 100,000 |

| Domain Profile API (クエリ/月) | 250 | 1,000 | 2,500 | 5,000 | 10,000 | 100,000 | 500,000 |

| Parsed Whois API (クエリ/月) | 250 | 1,000 | 2,500 | 5,000 | 10,000 | 100,000 | 500,000 |

| Parsed Domain RDAP API (クエリ/月) | 250 | 1,000 | 2,500 | 5,000 | 10,000 | 100,000 | 500,000 |

※1 20クエリ/分の制限あり

※2 60クエリ/分の制限あり

※3 Tier0用オプション として、pDNS Add-on が契約可能です。これを契約することにより、以下の2つが有効になり、パッシブDNSの調査・エンリッチメントが可能になります。

- Iris Investigate – pDNS UI

- Farsight DNSDB (100 クエリ/日)

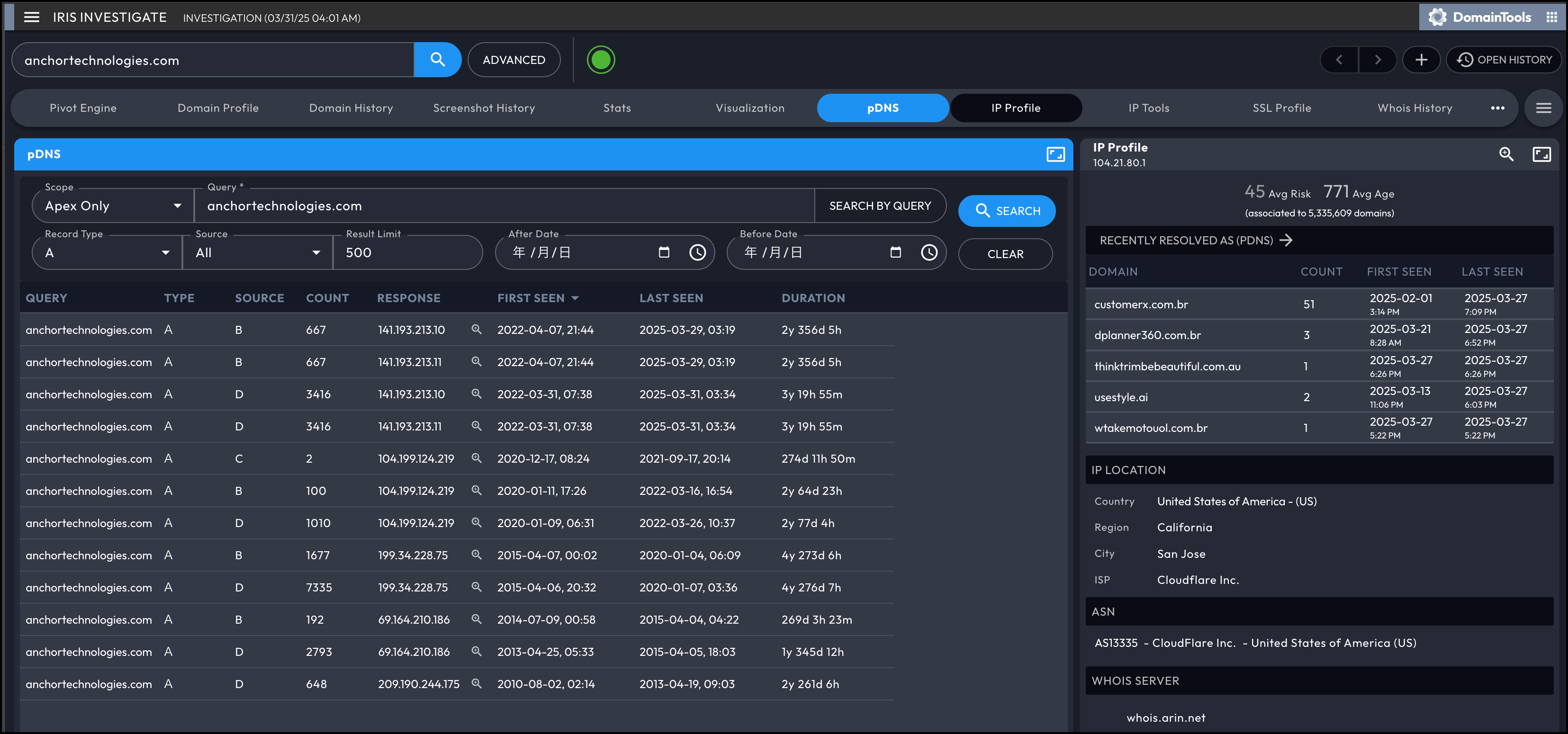

▼Iris Investigate における pDNS UI 画面表示例

▼Farsight DNSDB Scout 画面表示例

Iris Enrich プラン一覧

Iris Enrich のプランの一覧は以下の通りです。価格は契約時期・プランによっても変動します。詳細はお問い合わせください。

| プラン | Tier 1 | Tier 2 | Tier 3 | Tier 4 | Tier 5 |

|---|---|---|---|---|---|

| Iris Enrich API (クエリ/月) | 8,000 ※1 | 50,000 ※1 | 250,000 ※1 | 1,000,000 ※1 | 2,500,000 ※2 |

| Risk with Evidence API (クエリ/月) | 8,000 ※3 | 50,000 ※3 | 250,000 ※4 | 1,000,000 ※4 | 10,000,000 ※4 |

| Whois History API (レコード/月) | 50,000 | 250,000 | 500,000 | 1,000,000 | 1,000,000 |

| Hosting History API (クエリ/月) | 1,000 | 2,500 | 6,500 | 20,000 | 50,000 |

| Reverse Whois API (クエリ/月) | 350 | 1,000 | 2,500 | 6,500 | 20,000 |

| Domain Profile API (クエリ/月) | 50,000 | 250,000 | 500,000 | 1,000,000 | 5,000,000 |

| Parsed Whois API (クエリ/月) | 50,000 | 250,000 | 500,000 | 1,000,000 | 5,000,000 |

※1 60クエリ/分の制限あり

※2 240クエリ/分の制限あり

※3 20クエリ/分の制限あり

※4 240クエリ/分の制限あり

Iris Detect プラン一覧

Iris Detect のプランの一覧は以下の通りです。価格は契約時期・プランによっても変動します。詳細はお問い合わせください。

| プラン | Tier 1 | Tier 2 | Tier 3 | Tier 4 | Tier 5 | Tier 6 | Tier 7 | Tier 8 | Tier 9 |

|---|---|---|---|---|---|---|---|---|---|

| Iris Detect Monitors (モニター数) | 5 | 10 | 25 | 50 | 100 | 250 | 500 | 1,000 | 要問合せ |

| Iris Detect Searches (クエリ/月) | 15 | 25 | 60 | 125 | 250 | 750 | 1,250 | 2,500 | |

| Google Web Risk Submissions (サブミッション/月) | 10 | 15 | 25 | 50 | 100 | 250 | 500 | 1,000 |

ライセンス内容についてさらに知りたい方は、お気軽にご相談ください。

参考情報

■ ケーススタディ:2020年に発覚した大規模なサイバー攻撃「SolarWinds SUNBURST」への対応

DomainToolsとMaltegoがどのようにして悪意のある活動を特定したかのケーススタディです。FarsightのPassive DNSデータを使用し、過去のDNSデータを基に、SUNBURST攻撃に関連するサブドメインやIPアドレスを追跡しました。主な内容は以下の通りです。

- Passive DNSデータを活用することで、SUNBURST攻撃に関与したサブドメインとIPアドレスの関連性を確認でき、攻撃者のインフラを特定することができました。

- C2(コマンド&コントロール)通信を分析し、Microsoftが対応する前、さらにはSolarWinds攻撃が公表される前の通信活動を調査しました。これにより、攻撃の初期段階を追跡することが可能になりました。

- DomainToolsとMaltegoの統合によって、ドメインとIPアドレスの相関関係を分析し、過去や将来にわたる脅威の特定が容易になりました。

これにより、調査官は攻撃者のインフラを再構築し、従来の方法では見逃される可能性のあったIoCを特定することができました。

導入のご相談は、下記よりお気軽にお問い合わせください。

FAQ

- Risk Scoreについて、「Threat Profile」や、Malware / Phishing / Spam のスコアが表示されているものと、そうでないものがあるが、なぜか?