概要

マルウェア解析プラットフォームとして知られるANY.RUNが、脅威インテリジェンス機能「Threat Intelligence Lookup (TI Lookup)」の一部機能をFreeプランでも提供開始しました。これにより、サイバー攻撃の兆候を探る初動調査や、インシデント対応のスピードアップに役立つインサイトが、無料で誰でも手軽に利用できるようになりました。

この記事では、TI Lookupの特徴と、SOCにおける活用方法をご紹介します。

TI Lookupとは?

TI Lookupは、ANY.RUNが提供する脅威インテリジェンス機能の中核を担うツールであり、マルウェア解析の過程で得られるインジケータ(IOC、IOA、IOB)を検索・分析することで、セキュリティ調査や監視、インシデント対応を効率的に進めることができます。ウェブインターフェース及びAPI経由で利用することが可能です。

現在、このツールには、政府機関、金融機関、情報通信業、製造業などさまざまな業種の15,000社以上に関連する攻撃情報が収録されており、数分から数時間以内というリアルタイムに近いデータが提供されています。

また、各インジケータは具体的なサンプルや攻撃事例と関連付けられており、実際のマルウェア挙動をサンドボックス上で確認できるようになっています。これらの情報はすべて、ANY.RUNのインタラクティブサンドボックスで実行された膨大なマルウェア解析セッションをもとに構築されており、現実の脅威に対して実用的な知見を得るための強力な基盤となっています。

Freeプランで使えるTI Lookupの主な機能

TI LookupのFreeプランでは、以下の機能が制限付きながらも無料で利用可能です。

- 最大20件の最新サンドボックスセッションを表示

- 無制限の検索(検索対象:ファイルハッシュ、URL、ドメイン、IP、MITRE ATT&CK技術、Suricata IDなど)

- 「AND」検索コマンドの利用が可能

主な活用例

- 脅威調査の強化:既存のインジケータに関連する攻撃データを紐づけて全体像を把握

- 対応スピードの向上:脅威の目的や挙動を短時間で把握し、適切な初動判断が可能

- プロアクティブ防御:新たな脅威の傾向を事前に把握し、対策へ反映

- SOCチームの知識向上:MITRE ATT&CKマトリクスと連動した実際の攻撃例を通じてナレッジを蓄積

- ルール開発への活用:SIEMやEDR、IDS/IPSのチューニングに活かせるデータを取得

活用事例

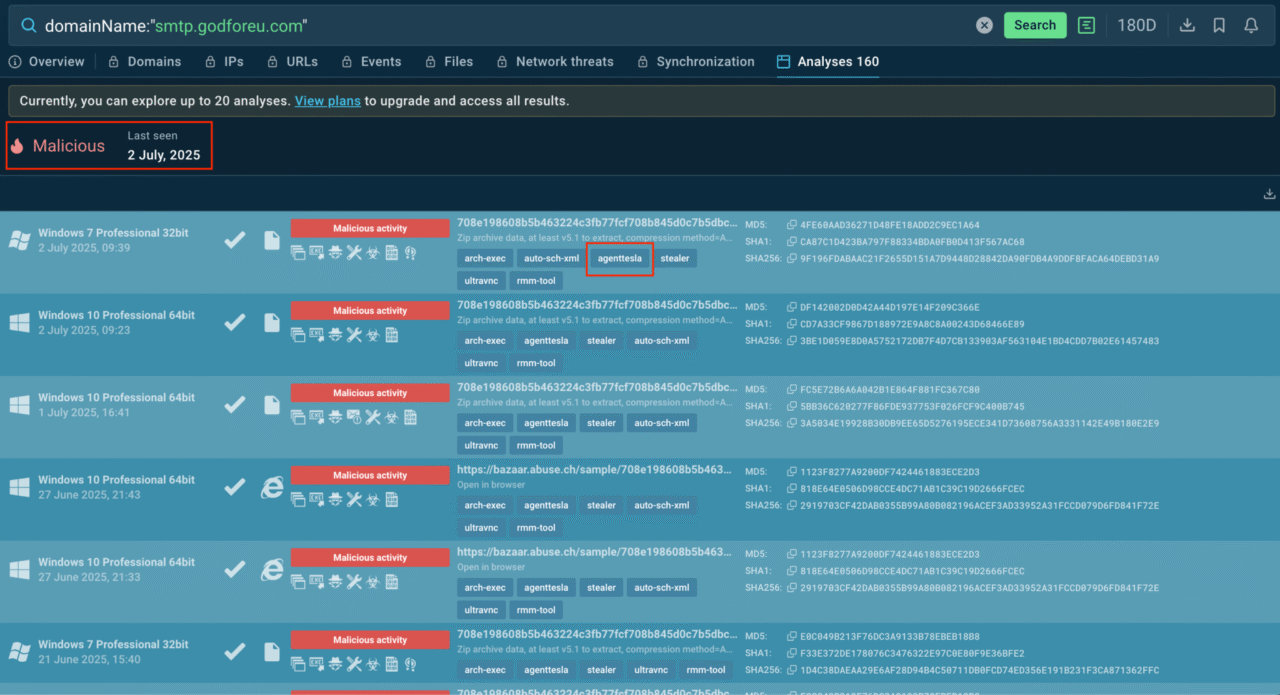

アラートトリアージの高速化

例えば、不審なドメインに関するアラートを受け取った場合、TI Lookupで検索すれば、数秒で「Malicious(悪性)」との判定が得られます。

さらに、関連セッションからマルウェア名(例:Agent Tesla)やその挙動、追加のインジケータも確認可能。ANY.RUNのサンドボックスに遷移して詳細な分析が可能です。

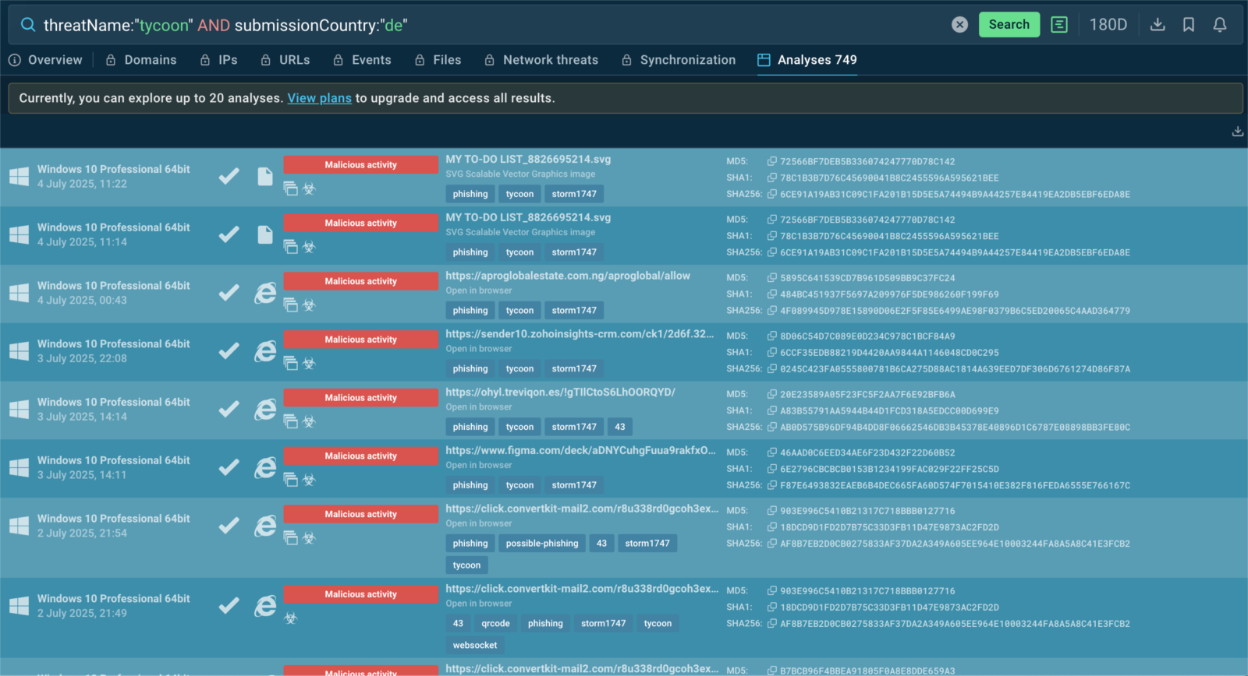

脅威ハンティング

攻撃傾向を調査したい場合、例えば以下のような複合検索が可能です。

「threatName:”tycoon” AND submissionCountry:”de”」

これにより、ドイツで観測されたTycoon2FA関連のマルウェア解析セッションを一覧で確認でき、TTPやIOCsの収集・分析に繋がります。

ライセンスの比較

| Free | Premium | |

|---|---|---|

| リクエスト件数 | 基本的なリクエストは無制限 | 高度なリクエスト(100/500/5K/25K) |

| 検索コマンド | AND のみ | AND、OR、NOT 対応 |

| 検索パラメータ | 11種類 | 44種類 |

| 分析セッションのリンク | 最新20件まで表示可能 | 全件アクセス可能 |

| インターフェース | 制限あり(分析のみ閲覧可) | フル機能(全脅威データ + 分析結果) |

| 外部連携 | 非対応 | APIおよびSDK(Pythonパッケージ)対応 |

| YARA検索機能 | 非対応 | 対応 |

| プライベート検索 | 非対応 | 対応 |

| TIレポート | 非対応 | 対応 |

| 検索更新通知 | 非対応 | 対応 |

TI Lookupの無料版だけでも、具体的な調査成果やインシデント対応の迅速化を十分に実現できます。さらに、有料プランへ移行すると以下のようなメリットがあります。

- 検索結果の件数拡張

- 通知機能(Search Updates)でリアルタイムモニタリング

- YARAルール検索、TIレポートなどの高度な機能

- プライベート検索、SIEM/SOAR連携、自動アラート

- SOCチームや企業向けの本格的な脅威インテリジェンス運用

Any.runの導入相談は、下記よりお気軽にお問い合わせください。