概要

主な特徴

Brute Ratel C4は、ポストエクスプロイト(侵入後の活動)に特化した商用C2フレームワークです。侵入後の行動を想定したシナリオ設計に適しており、単なる「侵入できる/できない」の検証だけではなく、検知・調査・封じ込めの運用がどこまで機能するかを検証できます。特に、EDRが稼働する環境下での検知・対応能力を現実的に評価し、運用上の弱点(ログ不足、ルール不足、担当間の連携不足、判断基準の曖昧さなど)を可視化する用途に向いています。

また、Brute Ratel C4は独自のエージェント「Badger」を用いて、コードの実行方法やメモリ上での動作、C2サーバーとの通信手法まで含めて、現実の攻撃に近い振る舞いを再現できる点が特長です。これにより、組織のSOCやブルーチームが、高度な標的型攻撃に対してどの程度対応できるかをテストし、セキュリティ運用の改善につなげるために活用することが可能です。

- レッドチーム演習に必要なC2機能を統合

Brute Ratel は、レッドチーム演習に必要なC2機能を一元的に管理できる設計となっており、複数のシナリオや異なる環境に対する検証を効率的に実施できます。 - 通信プロファイルの柔軟性(HTTPS / DNS over HTTPS など)

通常のHTTPS通信に加え、DNS over HTTPS(DoH)などの通信形式を選択できます。同じインターネット経由の通信でも、トラフィックの見え方を変えながら検証を行うことが可能です。 - 外部チャネル(External C2)の拡張性

Web経由のC2通信とは別に、SMBやTCPなどの異なる通信経路を設計することも可能です。これにより、内部ネットワーク経由での横展開や、特定環境に合わせた通信シナリオを再現できます。 - MITRE ATT&CKに沿った可視化

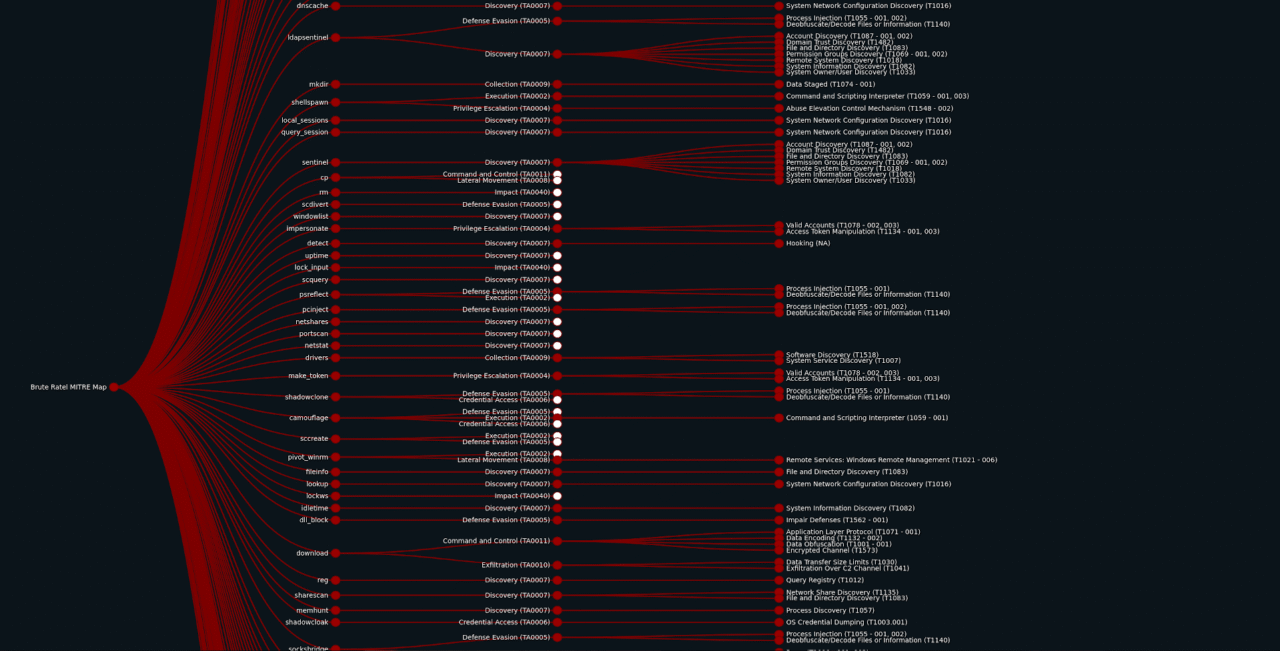

実施したコマンドや活動内容をMITRE ATT&CKのフレームワークに沿って整理できます。そのため、演習結果を体系的に説明しやすく、報告書作成や改善提案にも活用しやすい構成になっています。

活用事例

Brute Ratel C4は、レッドチーム演習や侵入テストの中で、組織の防御体制が現実の攻撃にどこまで対応できるかを評価するために活用されます。代表的な利用シナリオをご紹介します。

- SOC運用の実効性評価

SOCの運用が「検知できるか」だけでなく、「検知後に必要な調査ができるか」「判断と封じ込めまでの流れが回るか」を確認する用途に向いています。実際の演習を通して、アラート発生までの時間、ログの不足、調査手順の欠落、エスカレーションの詰まりなど、机上では見えにくい運用上の弱点が浮き彫りになります。結果として、検知ルールやログ設計、対応手順を改善するための具体的な根拠を得られます。 - EDR/XDR導入後の「運用品質」チェック

EDR/XDRは導入しただけでは防御力が上がりません。Brute Ratel C4を用いることで、導入した製品が適切に設定され、現場で実際に機能しているかを検証できます。例えば、重要なイベントがログとして残っているか、必要なアラートが上がっているか、アラートの内容が調査・判断につながる品質になっているか、といった観点で評価が可能です。改善の優先順位付けや、運用設計の見直しにつながります。 - Purple Teamによる継続改善

Red Teamの実施とBlue Teamの検知・対応をセットで回すPurple Team活動では、「実施 → 検知 → 改善 → 再検証」の反復が重要です。Brute Ratel C4はこの改善サイクルを回しやすく、検知ルール・監視設計・端末設定・運用手順などを継続的に強化する取り組みに向いています。改善の効果を再検証で確認できるため、成熟度向上の取り組みを属人的ではなく「仕組み」として定着させやすくなります。 - 標的型攻撃を想定した訓練

机上訓練ではなく、実際のログ・判断・連携を含む、実戦に近い演習としても活用可能です。担当者の調査スキルの差、判断の基準の曖昧さ、連絡体制の抜け、手順書の不足などが表面化し、実運用で必要な改善点を明確にできます。演習結果をもとに、ルール追加や監視の改善だけでなく、教育・手順整備・体制設計まで含めて強化できます。

ライセンス価格/購入について

Brute Ratel C4は、購入前に利用者・用途の審査が行われます。

そのため、誰でも即時に購入できる製品ではなく、利用目的・所属・利用環境などを確認した上で提供可否が判断されます。

ライセンス形態・価格

- ライセンスは年単位で提供され、現在は単一プランのみの提供となっています。価格は年間3,250USDです。

- 有効期間内はアップデート提供、およびメーカーによるサポート(メール/Discord等)が含まれます。

製品の詳細についてさらに知りたい方は、お気軽にご相談ください。

参考情報

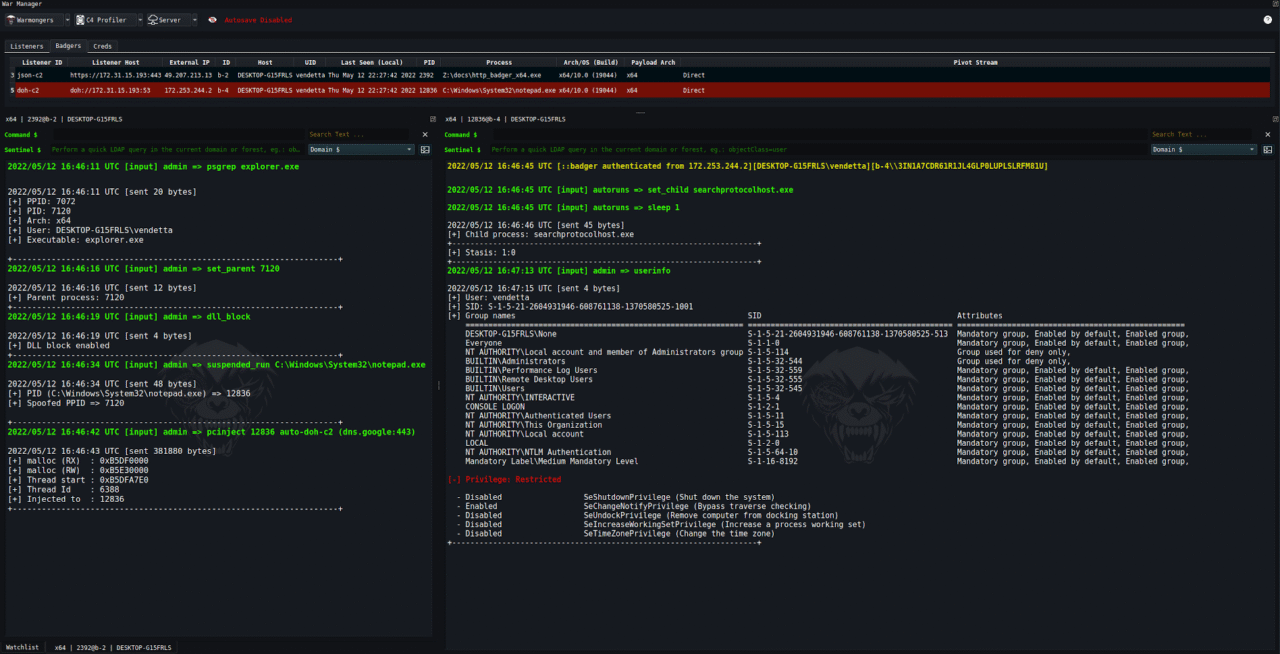

【Brute Ratel C4 V1.3 デモ】

※V1.3は2022年11月にリリースされたバージョンです。全バージョンのリリースノートはこちらに掲載されております。

大まかな流れは以下の通りです。

- サーバーの起動と接続

- C2サーバーの起動

- クライアント (Commander) の接続

- リスナーとプロファイルの作成

- リスナーの設定 (C4 Profiler -> HTTP Listener)

- ペイロードプロファイルの分離

- ペイロード(Badger)の生成

- 実行(ローダー作成とサイドローディング)

以下の方法Aまたは方法Bを実施。- 【方法A】カスタムCローダーの作成(基本):簡単なCプログラムを書いてコンパイルする。

- 暗号化/変換

- メモリ確保

- コピー

- 権限変更

- スレッド作成

- 【方法B】DLLサイドローディング(推奨・高度な回避):正規のアプリケーション (.exe) に、悪意のある偽DLLを読み込ませる。

- ターゲット選定

- DLL特定

- 偽DLL作成

- 配置

- 【方法A】カスタムCローダーの作成(基本):簡単なCプログラムを書いてコンパイルする。

- 侵入後の操作 (Post-Exploitation)

- モジュールストンピングの設定

- ツールの実行

- BOF (Badger Object Files) の実行