概要

2025年1月 追記2025年1月より、ライセンス体系が大きく変更されました。変更内容については以下の記事をご参照ください。

2024年9月 追記2024年8月より、Vulnerability Prioritization Add-on を有償オプションとして追加で契約することが可能になりました。Vulnerability Prioritization Add-on を用いることで、現在進行形で実際に悪用されているエクスプロイトに集中して、パッチの優先順位付けと緊急対応を行うことが可能になります。

Greynoise の有償オプション Vulnerability Prioritization Add-on の販売を開始

GreyNoiseは、インターネット上で悪意あるスキャンや攻撃を行っているIPアドレスを特定し、その活動に関する情報を収集・分析することを支援する脅威インテリジェンスを提供するプラットフォームです。

GreyNoiseは数千ものセンサーを世界中に展開しており、様々なIPアドレスがどのように行動しているかをリアルタイムで監視しています。これにより、SOCでは過剰なアラートを削減し、真に注目すべき脅威の特定や優先度付けが容易になります。また、インシデント対応や脆弱性管理においては、攻撃源の特定や意図の把握を迅速化し、より正確な防御対策を構築するのに役立ちます。

GreyNoiseの利用形態は、主に以下の4通りです。

- Web UI (Visualizer):ブラウザ上で検索・分析を行う方法

- API連携:外部システムやツールと統合する方法【参考】APIのリファレンスガイド

- Event Feeds:Webhookを使用し、IPの分類変更やCVEの活動急増などのイベントをリアルタイムに受信する方法(※Advanced または Elite のPlatformを契約している場合にのみ利用可能)【参考】データフィードの関連ドキュメント

- GreyNoise Sift Solo:分析エンジンそのものをローカル環境(Dockerコンテナ)に構築して使用する方法。外部への通信を一切行わずに、お客様の生データ(PCAP)を解析・インテリジェンス化することが可能(本ページで紹介しているライセンスとは別の製品です。詳細はお問い合わせください)

なお、Greynoiseには無料で利用可能なCommunity プランが用意されており、対象IPの悪性分類(Benign, Malicious, Suspicious, Unknown)、事業者名、最終観測日といった基本的な情報を確認することが可能ですが、それ以上の詳細な情報は有料プランの契約が必要です。

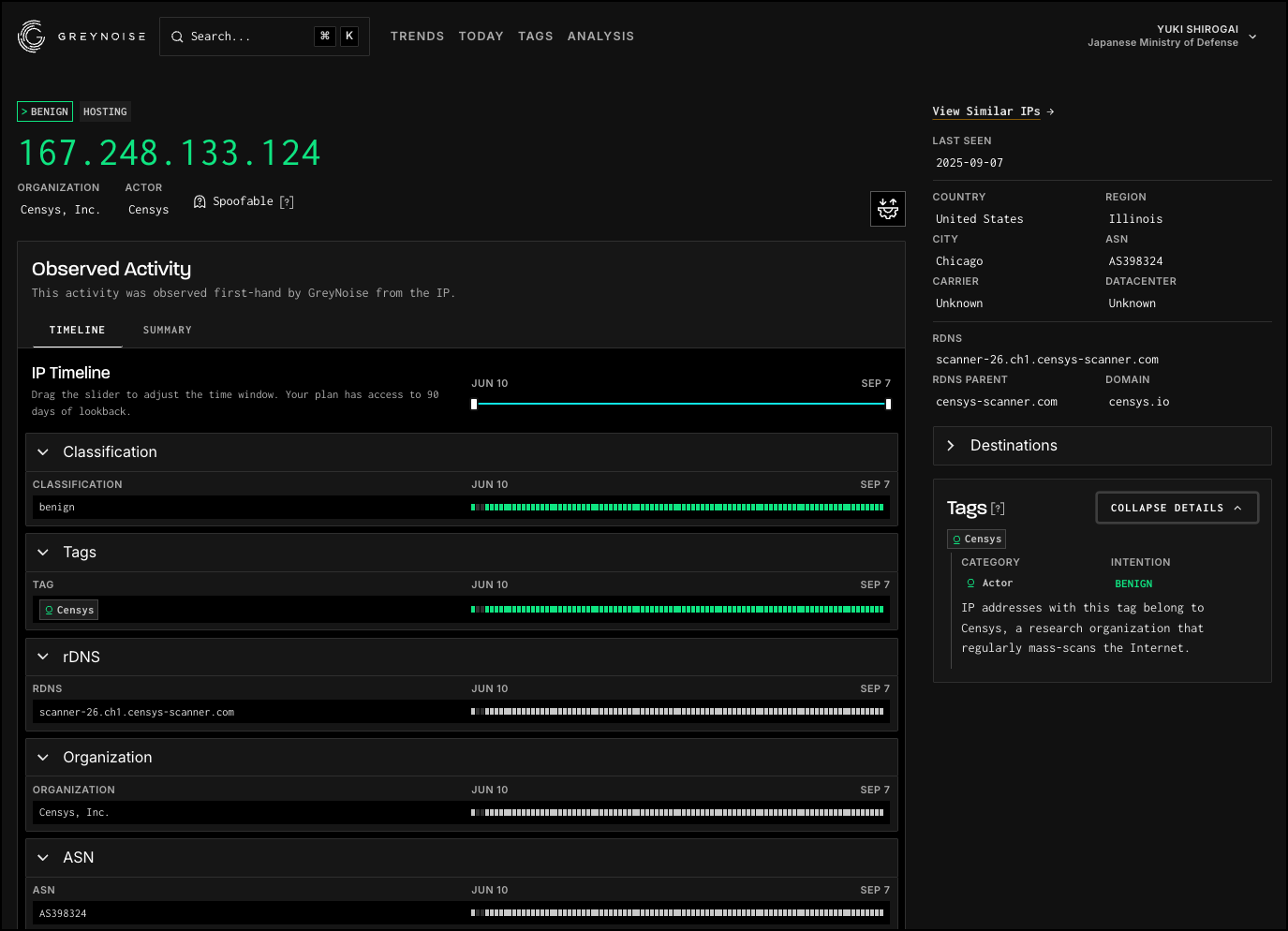

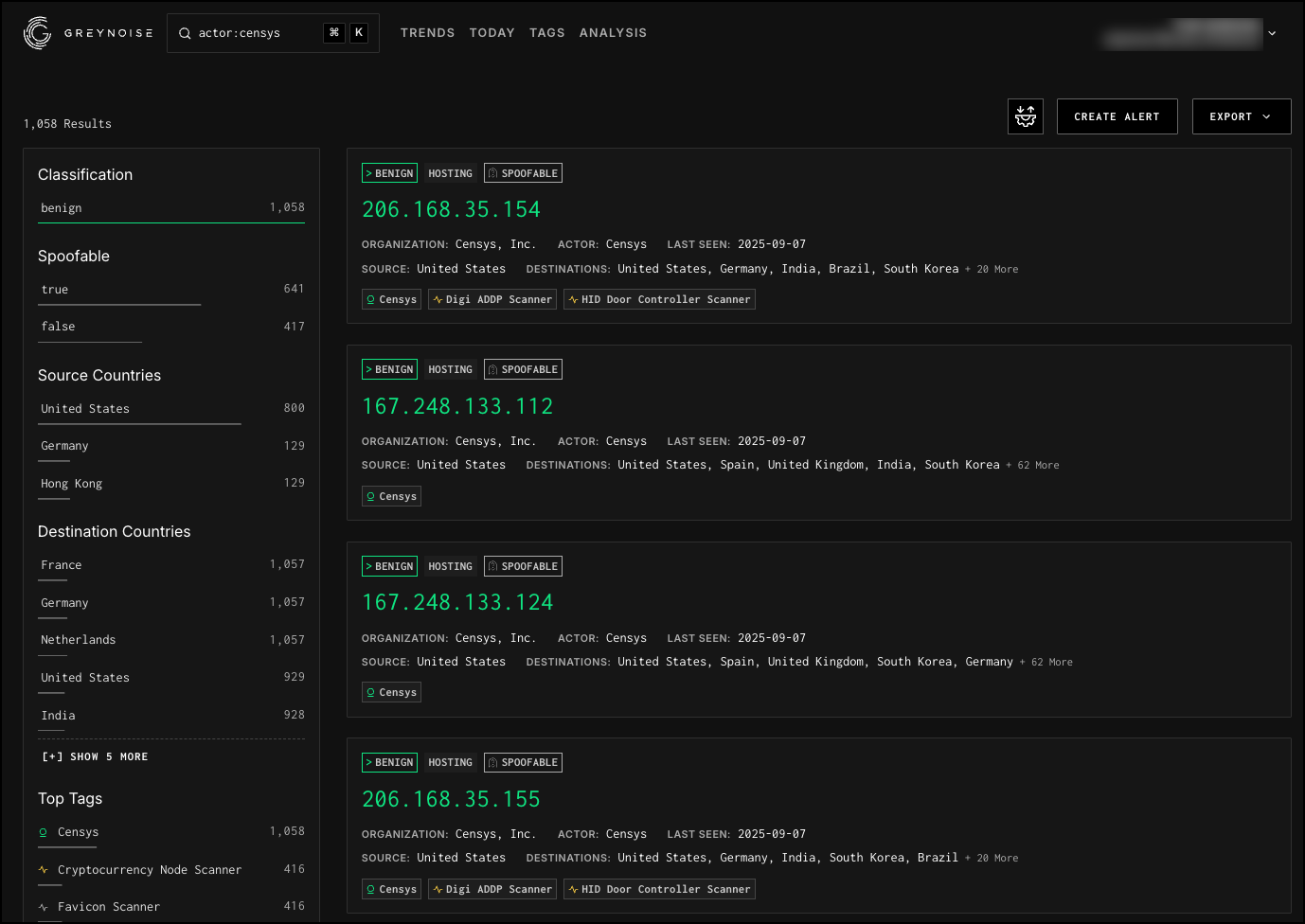

Censysによるクロールに関連するIPを検索した結果(「actor: censys」で検索)。Censysによる悪意のあるアクティビティではないと確認されているため、「Benign」と分類されている。

主な特徴と機能

- 脅威インテリジェンスの提供

- GreyNoiseは、80か国以上に展開した5,000以上のセンサー網を通じて、世界中の攻撃トラフィックを監視しています。数百種類におよぶシステムや機器の実環境を模倣し、悪意ある活動を含む膨大なウェブアクセスを観測しています。具体的には、1日あたり平均5億セッション、約75万のIPアドレスからデータを収集しています。(2025年1月時点)。

- サイバー攻撃やスキャンの兆候を収集し、AI/MLの技術などによって解析することで、脅威情報を迅速に提供します。

- API経由での利用、Web UI (Visualyzer)での利用ともに、クエリ数の上限はありません。

- リアルタイムデータ

- リアルタイムに脅威を特定し、すぐにアクション可能な脅威インテリジェンスを提供します。

- IPアドレスが何を行っているか(スキャン、攻撃、悪意のある活動)を把握でき、SIEM、SOAR、TIP(脅威インテリジェンスプラットフォーム)などに統合可能です。

- アクション可能な情報

- 収集された情報は、機械読み取り可能ですぐに利用できる形で提供され、組織はこれを活用して迅速な脅威対応や防御を行うことができます。

- 悪意あるIPのブロック、誤検知や低優先度のアラートのフィルタリング、重要な脆弱性の優先度付けに役立ちます。

詳細が気になる方は、以下よりご相談いただけます。

活用事例

- IPアラート削減:IPアラートの量を最大70%削減し、セキュリティ監視の効率を高めることが可能です。

- エクスプロイト防御:マススキャンを行う悪意のあるIPをブロックし、特定の脆弱性を狙ったIPを防御します。

- パッチの優先順位付け:高リスクの脆弱性を特定し、優先的にパッチを適用することができます。

- 脅威ハンティング:IPの履歴情報や行動パターンに基づいて、攻撃者を特定する調査のスピードを向上させます。

Greynoiseのデータセット

Greynoiseは、大きく分けて NOISE と RIOT の2種類のデータセットを提供します。これらを適切に特定・追跡することにより、標的型攻撃などの真の脅威に集中することが可能になります。

なお2025年以降、NOISEは Internet Scanner Intelligence、RIOTは Business Service Intelligence と呼称されることもありますが、ここではNOISE、RIOTと表記します。

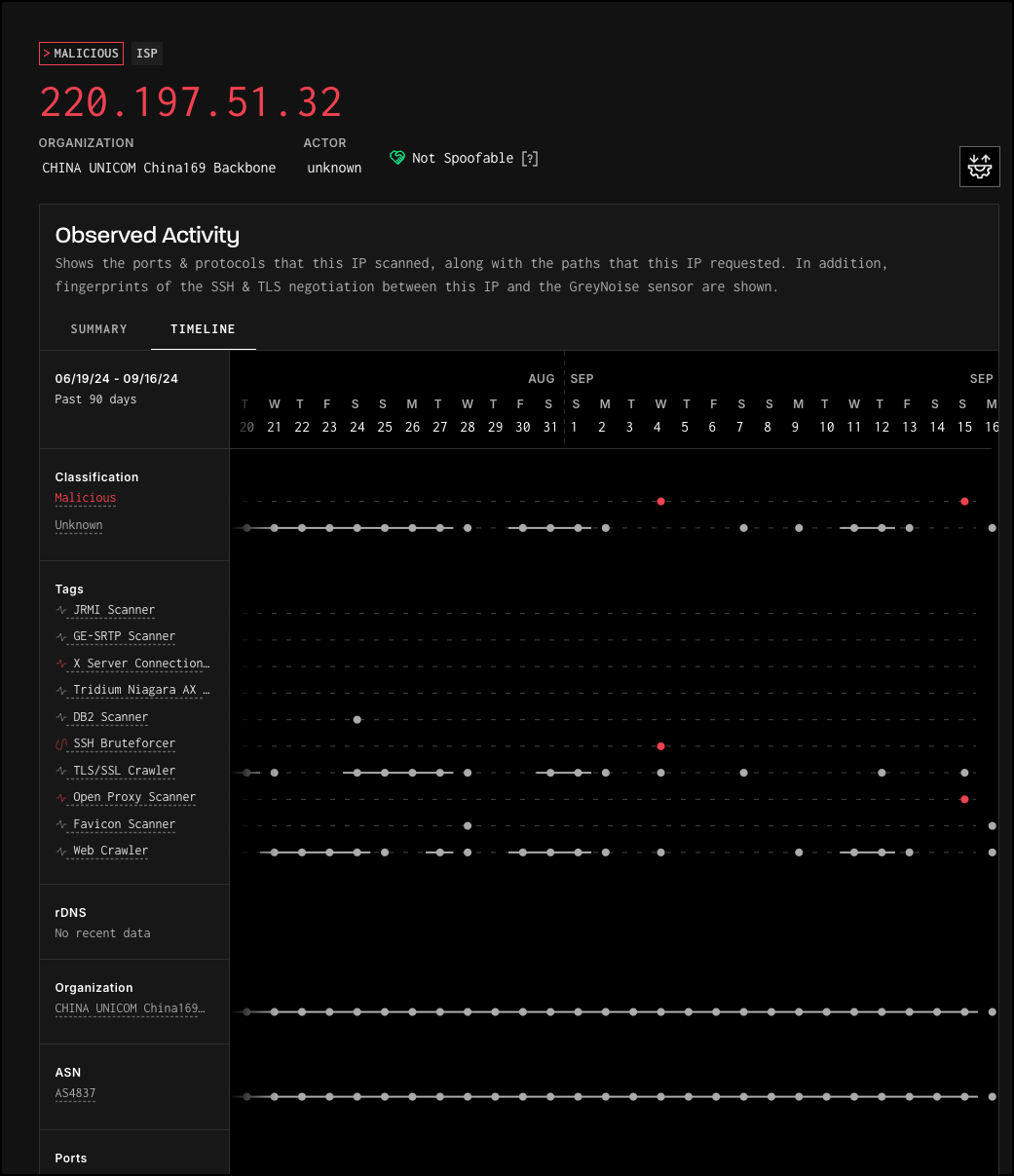

- NOISE: インターネット全体で発生しているスキャン活動に関連するIPアドレス群。さまざまなメタデータを持ちますが、中でも特徴的なメタデータとして分類(Benign, Malicious, Suspicious, Unknown)があり、この分類情報によって企業が最適な対応をとれるよう支援します。

- Benign: 特定のアクターによる、悪意のないスキャンに関連する無害なIPアドレス。

(例)ShodanやCensysといった企業や研究機関が、セキュリティ目的で行うスキャン活動に関連するIPアドレス - Malicious: 脅威アクターによる、悪意を持ったスキャン活動を行うIPアドレス。Malicious(悪性)のタグが1つでも付与されている場合はこれに分類される。

- Suspicious: 悪意がある可能性があるが、明確にMalicious(悪性)とは断定できないスキャン活動を行うIPアドレス。Suspiciousのタグが付与されている。

(例)

-

企業や研究機関による正当な目的のスキャンとは確認できないが、悪意があるとも判断できないIPアドレス。

-

以前に悪性の行動が観測されたが、現在の活動が悪意を持っているか不明なIPアドレス。

-

既知の脅威アクターと関連があるが、現在のスキャン活動が攻撃目的である証拠が不足しているIPアドレス。

-

- Unknown: 上記の基準ではいずれにも分類することができなかったIPアドレス。

- Benign: 特定のアクターによる、悪意のないスキャンに関連する無害なIPアドレス。

- RIOT: “Rule It Out” の略で、企業VPNや検索エンジンなどの無害なIPアドレス群。Microsoft 365、Google Workspace、Slackのようなクラウドサービスや、CDNやパブリックDNSサーバーといった、正常な通信先に関連するIPアドレス群。非公開または動的なIPを介して通信するため、追跡困難であることが多いため、Greynoiseが提供するコンテキストが有用になる。

ライセンス一覧

契約は、以下のいずれかの方法で行うことが可能です。詳細は、弊社ブログ記事でも紹介しております。

- Platform + Intelligence Module を契約

- Platform(Standard, Advanced, Elite のいずれか)を選択

- Intelligence Module(Triage, Investigate, Hunt, Business Services, Vulnerability Prioritization)のうち1つ以上を選択

- Triage, Investigate, Huntのいずれか1つは必須(モジュール間のデータ差分については比較資料を参照してください)

- Business Services, Vulnerability Prioritizationは任意(アドオン)

なお従来RIOTとして提供されていたデータセットは、新しいライセンスモデルではBusiness ServicesのIntelligence Moduleでのみ提供されます。従来は標準で提供されていましたが、今後はアドオンでの提供となります。

- Bulk Intelligence を契約

- Hunt, Business Services のうち1つ以上のBulk Intelligenceを選択

- Bulk Intelligenceの場合、PlatformやIntelligence Moduleの契約は不要です。

ライセンス内容についてさらに知りたい方は、お気軽にご相談ください。

GreyNoise Query Language (GNQL)について

GreyNoise Query Language (GNQL)は、Visualizer と REST API の両方からデータを検索するために使用できるクエリ言語です。

“-” を用いることで、対象を検索結果から除外することも可能です。

- QNQLによるクエリ文(例)

| クエリ | 説明 |

|---|---|

| last_seen:today | 今日インターネットをスキャン/クロールしているすべての IP を返します。 |

| classification:malicious metadata.country:Belgium | ベルギーにあるすべての危険なデバイスを返します。 |

| classification:malicious metadata.rdns: ".gov" | 逆引き DNS レコードに .gov を含むすべての侵害されたデバイスを返します。 |

| metadata.organization:Microsoft classification:malicious | Microsoft に属するすべての侵害されたデバイスを返します。 |

| raw_data.scan.port:554 | ポート 554 に対してインターネットをスキャンしているすべてのデバイスを返します。 |

| -metadata.organization:Google raw_data.web.useragents:GoogleBot | Google に属していないネットワークから、ユーザーエージェントに "GoogleBot " を含むインターネットをクロールしているすべてのデバイスを返します。 |

| tags: "Siemens PLC Scanner" -classification:benign | GreyNoise によって「良性」としてタグ付けされていない SCADA デバイス (Shodan/Project Sonar/Censys/Google/Bing/etc) のためにインターネットをスキャンしているすべてのデバイスを返します。 |

- GNQLのクエリ文において用いることのできるデータフィールド

| 項目 | 説明 |

|---|---|

| ip | デバイスのIPアドレス |

| classification | デバイスの分類(Benign, Malicious, Unknown) |

| first_seen | GreyNoiseがデバイスを最初に観測した日付 |

| last_seen | GreyNoiseがデバイスを最後に観測した日付 |

| actor | デバイスが関連付けられた無害なアクター(Shodan、Censys、GoogleBotなど) |

| tags | 過去90日間にデバイスに割り当てられたタグのリスト |

| spoofable | インターネットをスキャンしているが、完全なTCP接続を完了できなかったかどうか(true/false)。trueの場合、報告された活動は偽装されている可能性がある。 |

| vpn | このIPはVPNサービスに関連している。悪意のある活動やその他の活動はVPNサービスプロバイダーに帰属すべきではない。 |

| vpn_service | IPが関連付けられているVPNサービス |

| bot | IPが既知のボット活動に関連付けられている |

| metadata.category | デバイスがビジネス、ISP、ホスティング、教育機関、またはモバイルネットワークに属しているか |

| metadata.country OR metadata.source_country | デバイスが地理的に所在する国の正式名称 ※正式名称の一覧はこちら |

| metadata.country_code OR metadata.source_country_code | デバイスが地理的に所在する国の2文字の国コード ※国コードはISO 3166-1による |

| metadata.destination_country | IPスキャンの宛先国の正式名称 |

| metadata.destination_country_code | IPスキャンの宛先国の2文字の国コード |

| single_destination | ソース国IPが単一の宛先国でしか観測されていないかどうか。 |

| metadata.city | デバイスが存在する都市 |

| metadata.region | デバイスが存在する地域 |

| metadata.organization | IPアドレスが属するネットワークを所有している組織 |

| metadata.rdns | IPのリバースDNSポインタ |

| metadata.asn | IPアドレスが属するASN |

| metadata.tor | デバイスが既知のTor出口ノードであるかどうか |

| raw_data.scan.port | デバイスがスキャンしていると観測されたポート番号 |

| raw_data.scan.protocol | デバイスがスキャンしていると観測されたポートのプロトコル |

| raw_data.web.paths | デバイスがインターネット上でクロールしていると観測されたHTTPパス |

| raw_data.web.useragents | デバイスがインターネット上でクロールする際に使用していると観測されたHTTPユーザーエージェント |

| raw_data.ja3.fingerprint | JA3 TLS/SSLフィンガープリント |

| raw_data.ja3.port | 指定されたJA3フィンガープリントに対応するTCPポート |

| raw_data.hassh.fingerprint | HASSHフィンガープリント |

| raw_data.hassh.port | 指定されたHASSHフィンガープリントに対応するTCPポート |

GreyNoise Sift Solo

GreyNoise Sift Soloは、インターネット接続が制限された環境や、データのプライバシー保護が最優先される組織向けに設計された、スタンドアローン型のソリューションです。膨大なHTTPネットワークトラフィックから無害な通信を自動的に識別・除去し、調査すべき「真の脅威」だけを抽出します。すべての処理はユーザーの環境内で完結し、データが外部に送信されることはありません。

主な特徴

- 完全オフラインで機密情報を保護

Dockerコンテナとして提供され、外部接続なしで動作します。機密性の高いネットワークデータ(PCAP)を外部に出すことなく、セキュアな環境内で解析が完結します。 - 「ノイズ」を除去し、異常を即座に検知

GreyNoiseが持つ「インターネット上の無害な通信(ノイズ)」のベースラインと、お客様のトラフィックを比較します 。AIと機械学習を用いて通常とは異なる「異常(アノマリ)」だけを自動的に抽出します。 - 圧倒的な調査効率とゼロデイ検知

膨大なログの中から調査すべき対象を劇的に絞り込みます(例:1,000万件のイベントを約100件に削減)。これにより、従来の手法では見逃されていたステルス性の高い攻撃やゼロデイ脅威の発見を可能にします。

主な用途

- インシデントレスポンス: 異常な通信を迅速に隔離し、調査時間を大幅に短縮します。

- スレットハンティング: 通常のトラフィックを除外することで、検知が難しい攻撃や未知の脅威(ゼロデイ)を発見します。

- ネットワーク異常検知: ライブトラフィックと過去のベースラインを継続的に比較し、不審な挙動を監視します。

その他機能

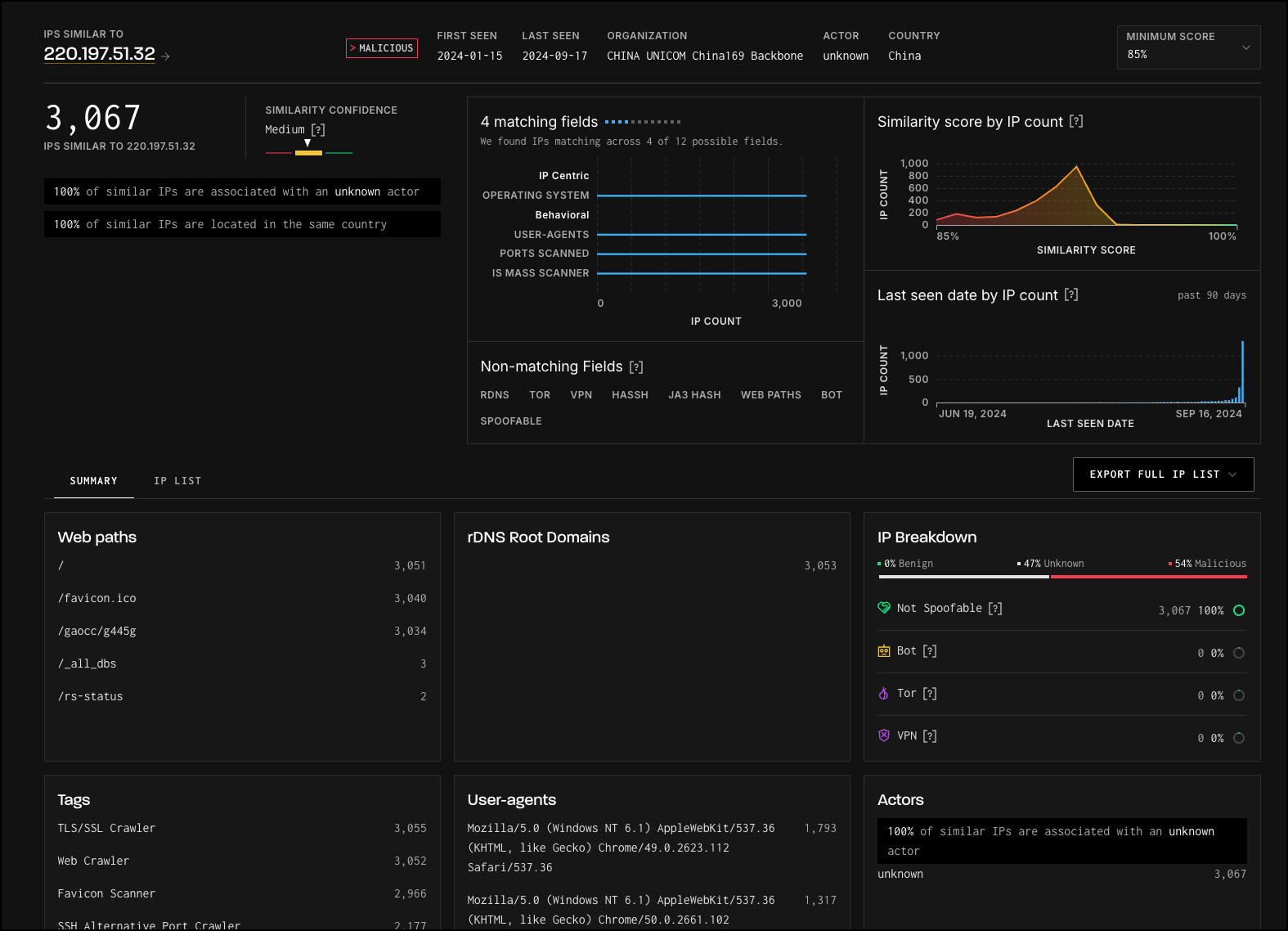

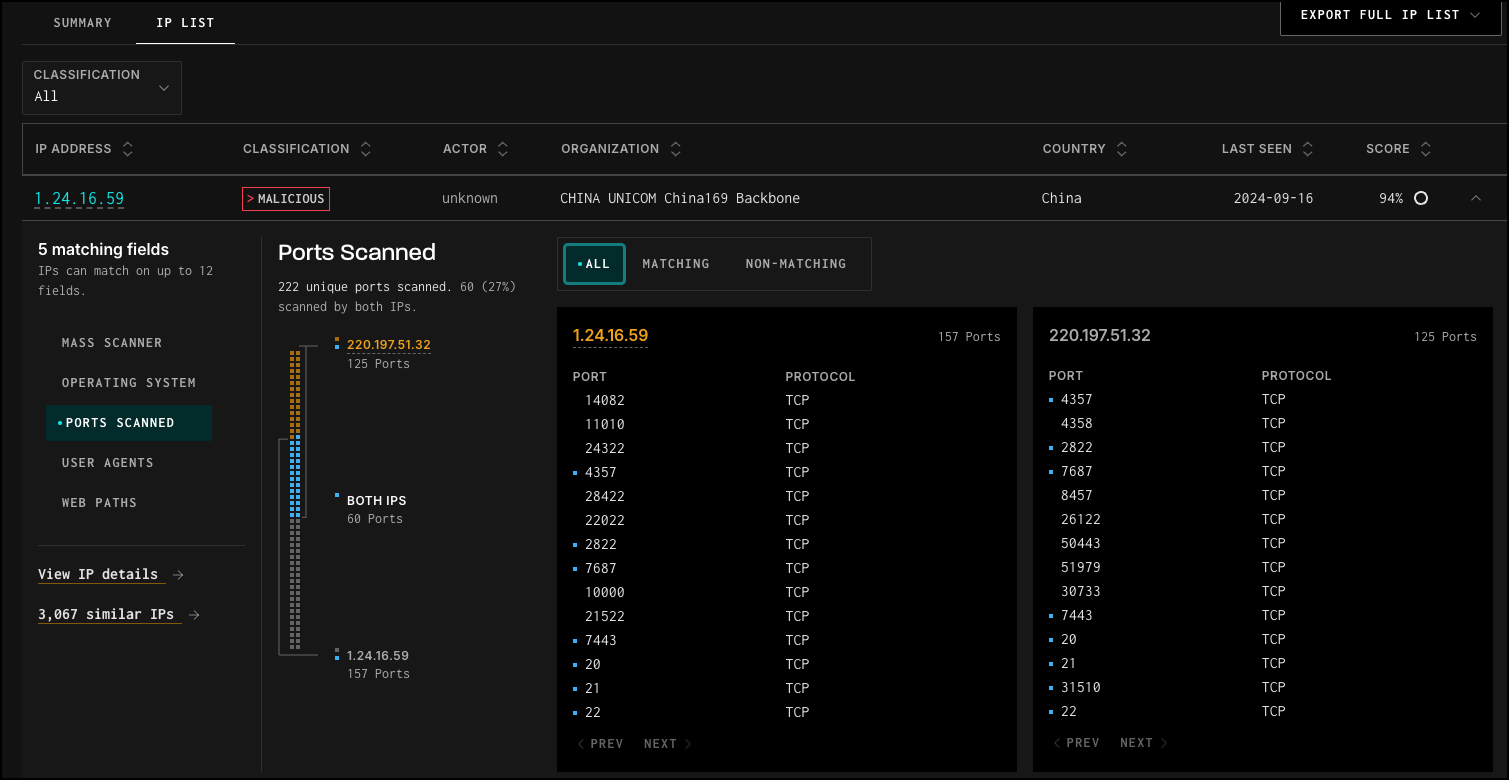

IP Similarity、IP Timeline、Vulnerability Prioritizationといった機能が、従来はアドオン(オプション)として提供されていました。このうちIP Similarityは全てのプラットフォームで利用可能、IP Timelineは機能終息の方針、Vulnerability Prioritizationは専用のモジュールを契約した場合に利用可能になります。

-

- IP Similarity: 対象のIPと似た動作をするIPを発見し、類似点と相違点を並べて調べるためのアドオン。類似度とその判定根拠も示します。これらにより、将来生じ得る、他の脅威に備えられます。

【参考】メーカーWebページ

- IP Timeline: 対象のIPの履歴を最大90日間提供するアドオン。スキャンのパターン(自動・手動)を区別したり、行動パターンの変容(偵察活動から攻撃活動への移行など)の特定などが可能です。

【参考】メーカーWebページ

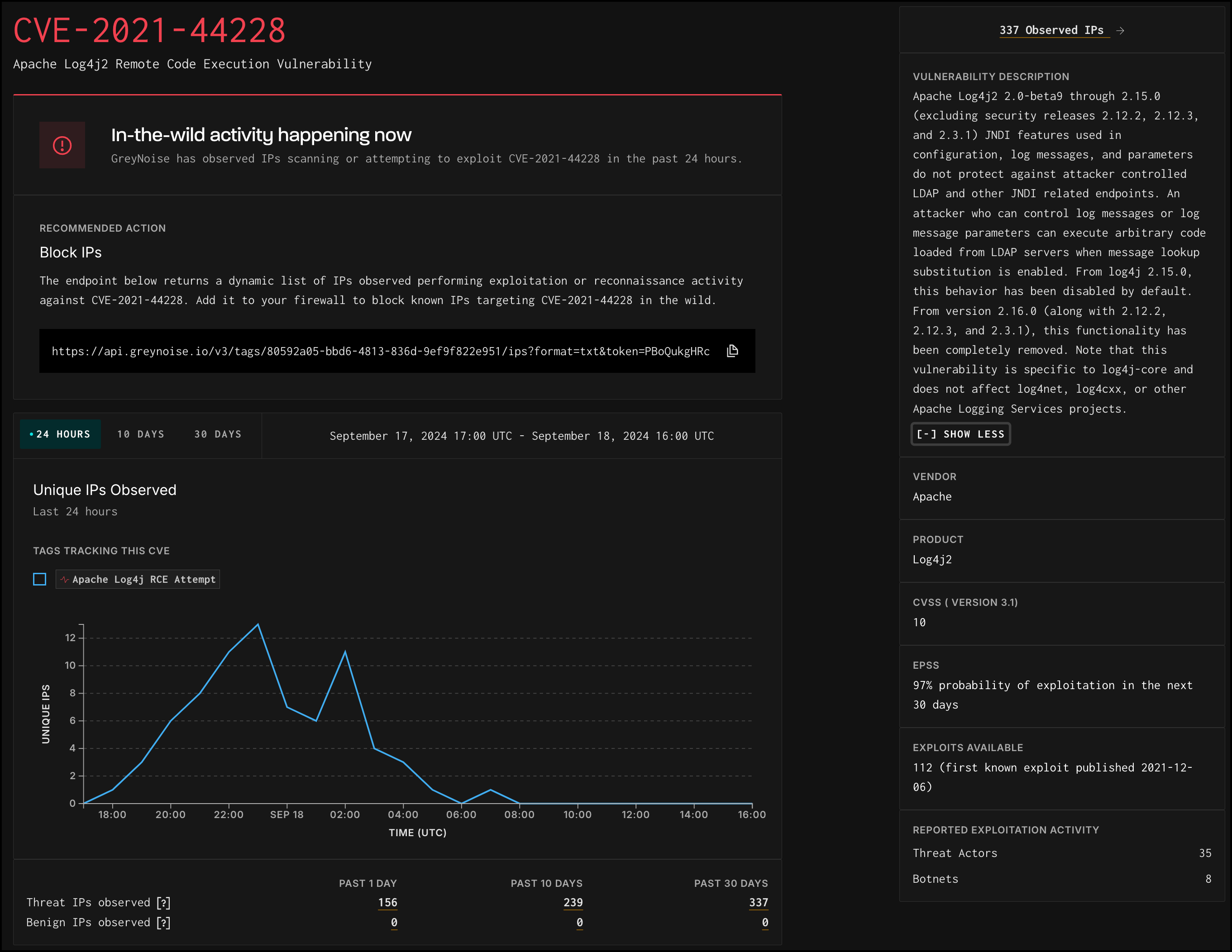

- Vulnerability Prioritization: 実際に悪用されているエクスプロイトに関するデータを提供し、脆弱性管理チームによるパッチの優先順位付けと緊急対応を支援します。他の脆弱性管理ツールでは、脆弱性の攻撃情報を外部のセキュリティデータベンダーやオープンソース情報から取得するのが一般的で、過去に報告された脆弱性が現在も攻撃に使用されているかどうかの判断が難しい場合がありますが、Greynoiseは独自のセンサーネットワークを通じて直接情報を収集し、現在進行中の攻撃を特定するため、適切な優先順位付けが可能になります。

【参考】メーカーWebページ

- IP Similarity: 対象のIPと似た動作をするIPを発見し、類似点と相違点を並べて調べるためのアドオン。類似度とその判定根拠も示します。これらにより、将来生じ得る、他の脅威に備えられます。

導入のご相談は、下記よりお気軽にお問い合わせください。