概要

Spur(スパー)は、インターネット上で匿名化されているIPアドレスの背後にある実態を可視化することに特化した、サイバー脅威インテリジェンス製品です。世界中のVPNサービスやプロキシサービス、マルウェアネットワーク(ボットネット)、モバイル回線、家庭用回線(レジデンシャルネットワーク)など、様々な種類の通信を日々観測しています。

これらの膨大なデータをもとに、「どのIPアドレスがどのような目的で使われているのか」「悪用されるリスクが高いかどうか」といった情報をわかりやすく分類・整理して提供しています。

Webインターフェース、API、ダウンロード可能なフィード(CSV、JSON、MMDBの形式)、 Javascript で利用可能です。

サイバー攻撃者は多くの場合、匿名化サービス(VPN、レジデンシャルプロキシ、ボットネットなど)を使用して自分の身元を隠そうとします。Spurは、2026年2月時点で1,060以上の匿名化サービスを追跡しており(※)、これらのインフラストラクチャを追跡し、攻撃者のパターンや活動を特定することが可能です。これにより、攻撃の早期発見と防止が可能になります。また、過去に発生したセキュリティインシデントの調査にも活用することが可能です。

あるいは各種ウェブサービスを提供する事業者にとっては、クレジットカード詐欺や不正な金銭取引、偽アカウント作成、アカウント乗っ取りなどの事件・事故を未然に防げるようになります。

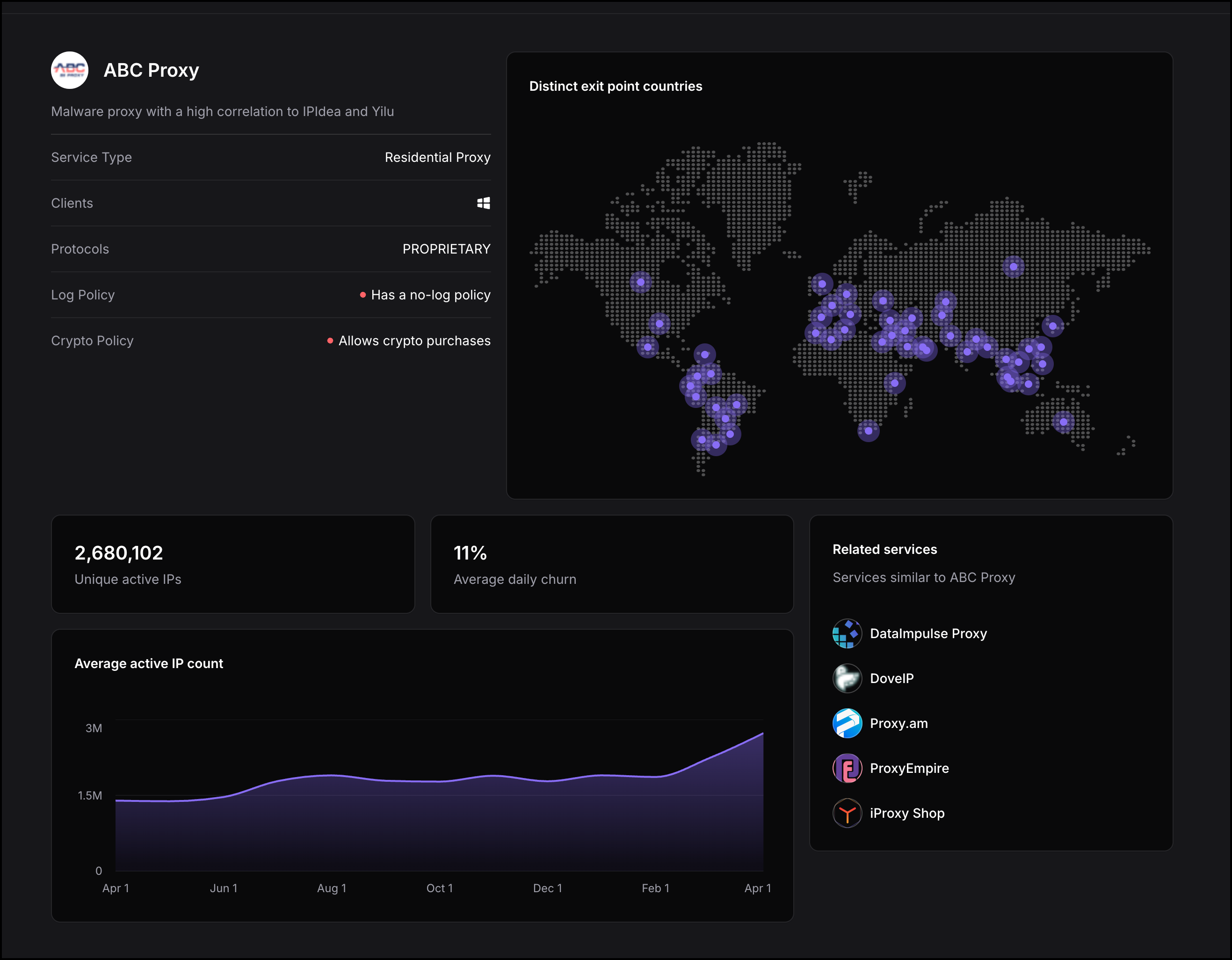

※Spurが追跡している匿名化サービスは、タグ一覧で確認することが可能です。また、各サービスの説明は以下のようなページ(https://spur.us/tags/タグ名)でご確認いただけます。

例: ABCPROXY_PROXY

なお、サイバーセキュリティ文脈におけるレジデンシャル・プロキシのリスクについては、例えば以下のブログ記事で取り上げられています。

詳細が気になる方は、以下よりご相談いただけます。

製品・プラン・価格一覧

Spurは、用途に応じた3つの主要製品を提供しています。

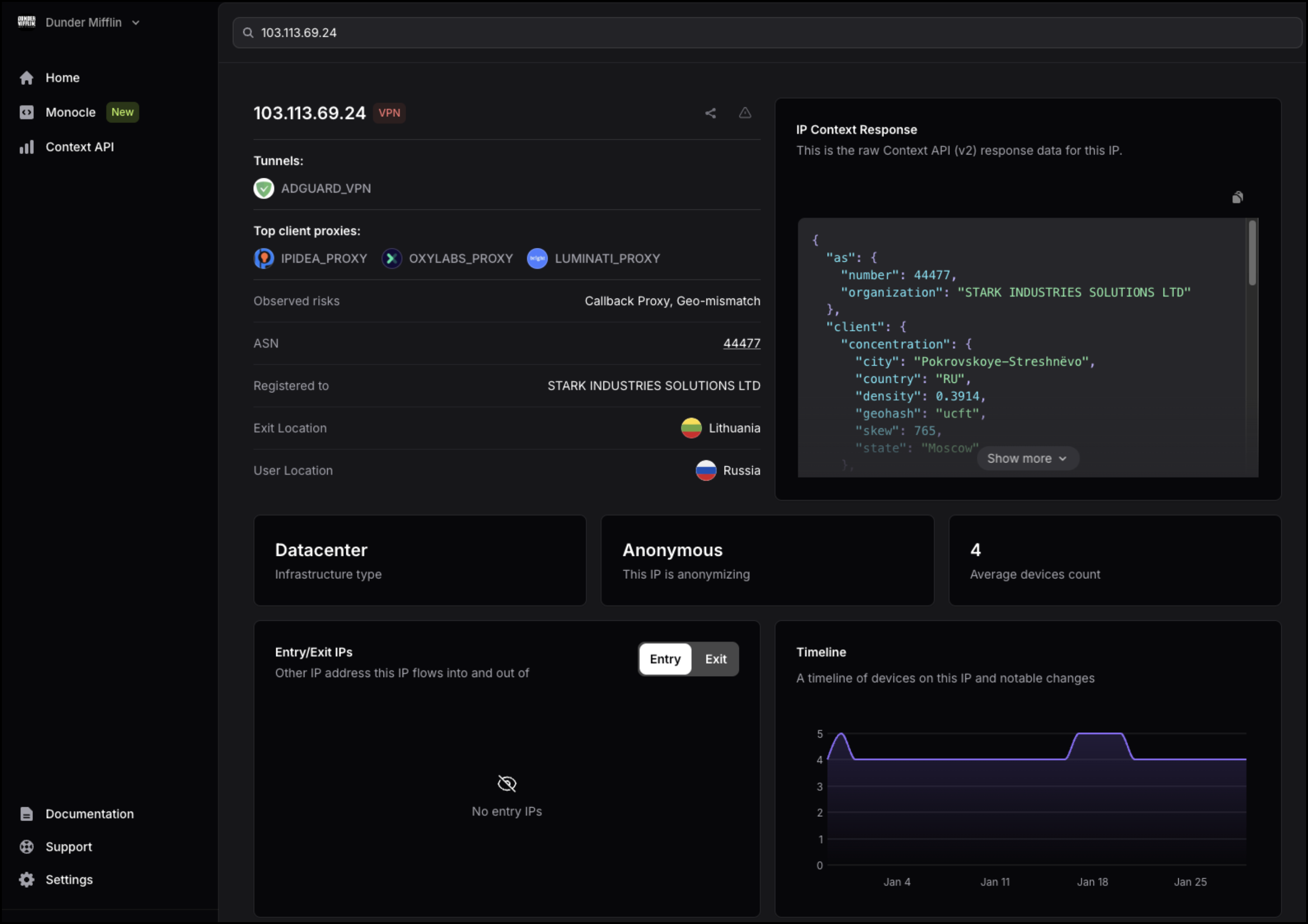

- Context API:API経由でリアルタイムにIP情報へアクセスできるサービス

- Data Feeds:CSV、JSON、MMDBの形式のデータファイルで広範なIP情報を提供するサービス(アドオンオプションとして提供)

- Monocle:ウェブサイトに設置可能なJavaScript型プロテクション。Captchaでは検出できない不正アクセスも99.7%の精度で検知可能

本ページでは、Context API と Data Feeds に焦点を当ててご案内します。Monocle についてのご案内をご希望の方は、お問合せください。

Data Feedsのプラン構成

アドオンオプションとして提供されるData Feedsには、カバー範囲と更新頻度に応じて以下の4種類のアドオンがあります。

- Geolocation データフィード(IPアドレスの位置情報データ)

- Anonymousフィード

- Residentialフィード

- リアルタイムフィード

Anonymousフィードには、データセンタープロキシとVPNを用いて匿名化されたIPデータなどが含まれます。これらのIPは、DDoSやランサムウェア配布に用いられることが多いものの比較的追跡が容易であり、匿名化リスクも限定的な場合が多いと考えられます。

一方、近年ではより匿名性が高く、悪意のあるアクティビティに利用されることが多いレジデンシャルプロキシやマルウェアプロキシといった手段が広く使われており、これらを経由するIPデータはAnonymousフィードには含まれていません。

そのため、Anonymousフィードのみを利用する場合、犯罪者が利用する匿名サービスに関する重要な情報を十分に把握できないリスクがある点にご留意ください。より広範な匿名化技術をカバーするためには、レジデンシャルプロキシやマルウェアプロキシを含むResidentialフィードを合わせて利用することを推奨します。

フィードの更新頻度は、AnonymousフィードおよびResidentialフィードが基本的に毎日ですが、リアルタイムフィードのアドオンを契約すると、5分ごとに更新されるストリーミングとして利用することが可能になります。リアルタイム性を重視する場合はリアルタイムフィードアドオンの契約を推奨します。

2026年2月以降に契約可能なプランと、アドオンの一覧は以下の通りです。

※2026年1月以前にご契約のお客様は、この限りではありません。特に、過去データへのアクセス(各IPアドレスの過去の観測履歴の参照)のためにはData Feedsの契約が必要で、APIのみでは過去データへのアクセスは不可です。

| プラン | Community | Team | Pro | Enterprise |

|---|---|---|---|---|

| 価格(年間) | $0 | $1,800 | $12,480 | $40,000〜 (APIクエリ上限による) |

| ユーザー数上限 | 5ユーザー | 10ユーザー | 無制限 | 無制限 |

| Webインターフェースでの検索上限(月間) | 250件/月 | 5,000件/月 | 無制限 | 無制限 |

| APIクエリ上限(月間) | 0 | 50,000件/月 | 1,000,000件/月 | 2,000,000件/月〜 |

| 各IPアドレスの過去の観測履歴の参照 | ||||

| ユーザーロール管理 | ||||

| APIトークン管理 | ||||

| SSO | ||||

| インテグレーション | 少数(Akamai, Cloudflareなど) | 中間(Spiderfoot HX, Cortex XSOARなど) | 多数(splunk, Microsoft Sentinelなど) | |

| サポート | コミュニティサポート | メールサポート | メールサポート | プレミアムSLA+専任のカスタマーサクセス担当 |

| 商用利用 | アドオン契約可 | |||

| Geolocation データフィード(IPアドレスの位置情報を収録) | アドオン契約可 | アドオン契約可 | ||

| Anonymous データフィード(以下を収録) - 特定のVPNサービスに割り当てられているIPアドレス - 特定のデータセンタープロキシに割り当てられているIPアドレス - 固定IPが割り当てられているISP経由のIPアドレス - 特定のサービスに紐づかない匿名IPアドレス - Torネットワークに属するIPアドレス | アドオン契約可 | |||

| Residential データフィード(以下を収録) - レンデシャルプロキシIP(レジデンシャルプロキシ経由で提供される家庭用回線のIPアドレス) - マルウェア感染機器を経由して提供されるIPアドレス - ブロックチェーンベースの分散型VPN経由で提供されるIPアドレス | アドオン契約可 |

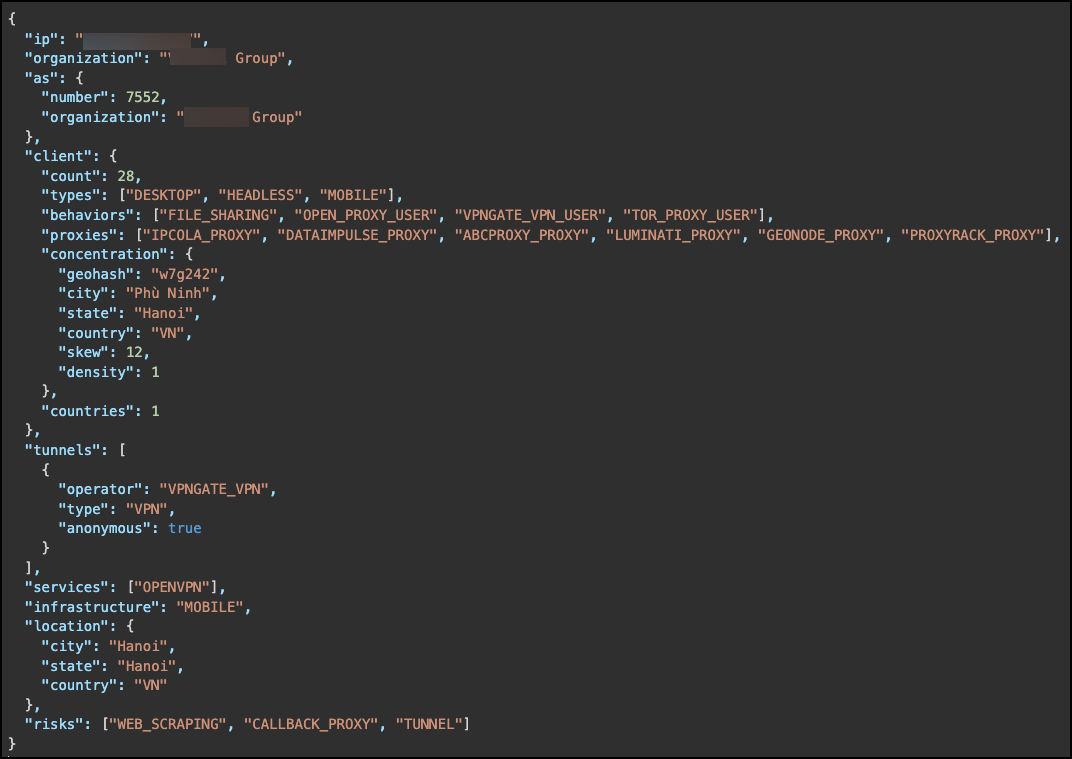

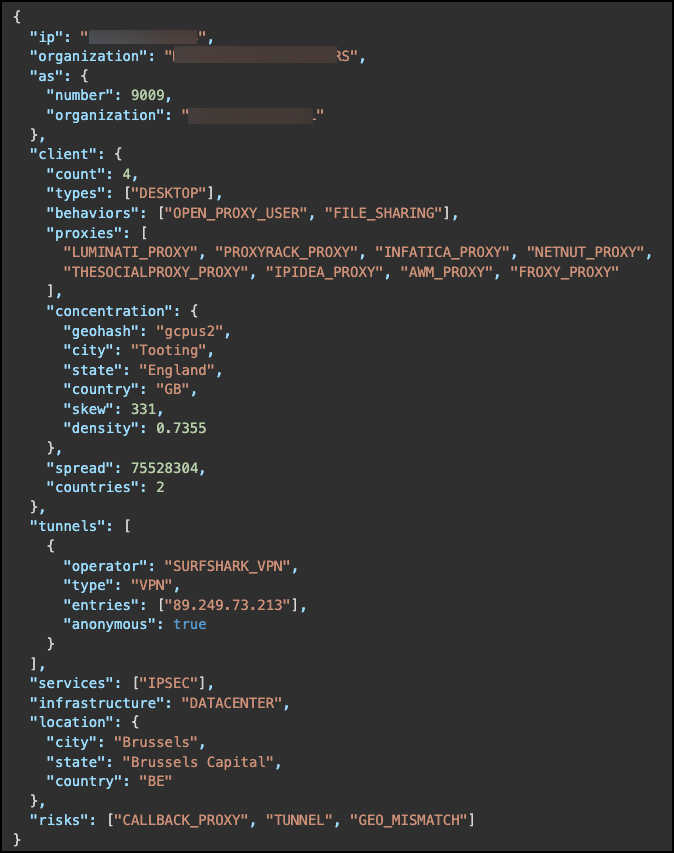

以下をはじめとする各種情報を確認することが可能です。

- Infrastructure:対象のIPアドレスが利用しているインターネットインフラのタイプ。

-

DATACENTER

一般的なデータセンターや仮想プライベートサーバ(VPS)で構成されるインフラストラクチャ。商用VPNやプロキシサービスの多くがこの環境を利用している。 -

MOBILE

4GやLTEなど、携帯電話網を基盤とした通信インフラ。動的なIPアドレスや地域ごとの変動が特徴。 -

SATELLITE

通信衛星を利用する長距離ネットワーク。位置情報が物理的なユーザーの場所と大きく異なることがある。IPの位置情報は実際の物理位置と一致しないことが多い。 -

IN_FLIGHT_WIFI

航空機内で提供されるWi-Fiサービスに関連するインフラ。衛星通信などを通じてインターネット接続が提供される。IPの位置情報は実際の搭乗者の物理位置と異なることがある。 -

GOOGLE

Googleが運用する専用インフラで、公共Wi-Fiや信頼性の低いモバイルネットワークからの通信を安全に中継・集約する目的で構築されている。

-

- Risk:悪意がある、または疑わしい行動パターンであり、セキュリティ上の注意対象となる可能性があることを示す。

- CALLBACK_PROXY

このIPが属するネットワークは、レジデンシャルプロキシ、マルウェアプロキシ、その他のコールバック型プロキシ通信の中継機能を有していることを示す。感染端末や悪質な中継ノードの一部である可能性がある。 - GEO_MISMATCH

データセンターやホスティングの登録所在地と、ユーザーが実際に存在すると推定される位置情報に不一致があることを示す。地理情報の偽装や匿名化手段が用いられていると考えられる。 - LOGIN_BRUTEFORCE

このIPから、ウェブフォームなどに対して継続的なログイン試行が検出されている。総当たり攻撃が行われている可能性がある。 - TUNNEL

このIPは、VPN、プロキシ、その他のトンネル型サービスの出口ノードであると推定される。通信元を隠蔽するための匿名化手段が利用されている可能性が高い。 - WEB_SCRAPING

自動化されたアクセスやヘッドレスブラウザを用いたウェブスクレイピング活動が確認されている。商品情報や価格の自動収集、不正取得などが目的とされることが多い。

- CALLBACK_PROXY

- Client Behavior:対象のIPアドレスが利用しているサービス。

- FILE_SHARING

トレントやP2Pトラフィックを利用していることを示す。 - <SERVICE_TAG>_USER

(レジデンシャルプロキシなどの)匿名化サービスを利用していることを示す。<SERVICE_TAG>には、タグ一覧にて掲載されているタグが表示される。

(例)TOR_PROXY_USER, LUMINATI_PROXY_USER, NETNUT_PROXY_USER

- FILE_SHARING

- Service Category:匿名化サービスが用いられている場合、そのサービスの分類。サービスタグのメタデータの一つ。

- BLOCKCHAIN_VPN

ブロックチェーン技術を活用して構築・運営されている分散型VPNサービス。ノードの検出や帯域の共有にブロックチェーンが使われる。 - CDN_PROXY

CloudflareやFastlyなどの大手CDNネットワークを通じてトラフィックをルーティングするプロキシサービス。通常は匿名性が高く、識別が難しい。 - COMMERCIAL_VPN

主にデータセンターでホストされる従来型の商用VPNサービス。一般消費者向けのVPNアプリなどが該当する。 - DATACENTER_PROXY

完全にデータセンター内で運用されるプロキシ。帯域確保や安定性が高い反面、匿名性には限界がある。

-

ENTERPRISE_VPN企業が業務用途で利用するVPNサービス。トラフィックの匿名性は意図されておらず、管理・ログが伴う。

-

FREE_VPN完全無料で提供されるVPNサービス。機能や帯域に制限があることが多く、広告表示などで収益化されているケースも。

-

ISP_PROXYインターネットサービスプロバイダ(ISP)のネットワーク、特に家庭向け回線上で動作するプロキシ。しばしば「レジデンシャルプロキシ」に近い性質を持つ。

-

MOBILE_PROXY実際のモバイルネットワーク(4G/LTEなど)を経由して通信が行われるプロキシ。IPの地域性や動的特性がある。

-

P2P_PROXYボランティアベースまたはピアツーピア(P2P)構造を持つプロキシ。Torのようにノードが分散し、匿名性が高い。

-

PUBLIC_PROXY誰でも利用可能な公開プロキシ。ブラックリストやオープンリスト上で見つかることが多く、セキュリティリスクも高い。

-

RESIDENTIAL_PROXY住宅IPアドレスを使用するプロキシ。SDKの組み込みや報酬型プログラム、あるいはマルウェアによって端末が参加させられるケースなどが含まれる。

-

ZTNA_PROVIDERZscalerやNetskopeなどのゼロトラスト・ネットワークアクセス(ZTNA)を提供するベンダー。企業向けであり、匿名化ではなくアクセス制御を重視。

- BLOCKCHAIN_VPN

【JSONの出力例】※ともに、Anonymousデータフィード + Residentialデータフィード での出力例

参考情報

Spur社各種ドキュメントページ:クイックスタートなどを参照することが可能です。

ライセンスや導入のご相談は、下記よりお気軽にお問い合わせください。