概要

※本記事は、Spurの記事「Astrill VPN and DPRK Remote Worker Fraud(2024年12月19日)」を一部編集・加筆したものです。

近年、北朝鮮政府の支援を受けたIT労働者が各国の企業にリモートワークを装って潜入し、得た収入を北朝鮮政府へ送金するといった手口が、各国の脅威インテリジェンスチームによって指摘されています。さらに、彼らは機密情報の窃取やサイバー攻撃の足掛かりを作る可能性も懸念されています。

こうした動きに対抗するべく、セキュリティ企業 Spur は、北朝鮮のIT労働者が好んで使用するとされる Astrill VPN に関連する約2,400のIPアドレスのリストを公開しました。

Astrill VPN IPリスト(2024年12月19日現在)

このリストを活用することで、企業は 北朝鮮のIT労働者による不正なリモートワークを検出・防御する一助となる可能性があります。

北朝鮮のIT労働者による 企業潜入の手口やVPNの利用実態については、以下をはじめとするレポートにおいて詳細な分析がなされています。

- 【Google Cloud / Mandiant】 Mitigating the DPRK IT Worker Threat(北朝鮮のIT労働者のリスクを軽減するには)

- 【KnowBe4】北朝鮮のフェイクIT労働者はいかにしてKnowBe4へ潜入しようとしたか

- 【BUSINESS INSIDER】リモートワークで雇った相手が実は北朝鮮にいた

- 【Unit42 / Palo Alto Networks】Global Companies Are Unknowingly Paying North Koreans: Here’s How to Catch Them(企業が気づかぬうちに北朝鮮のIT労働者を雇用している実態と対策)

Spurについて

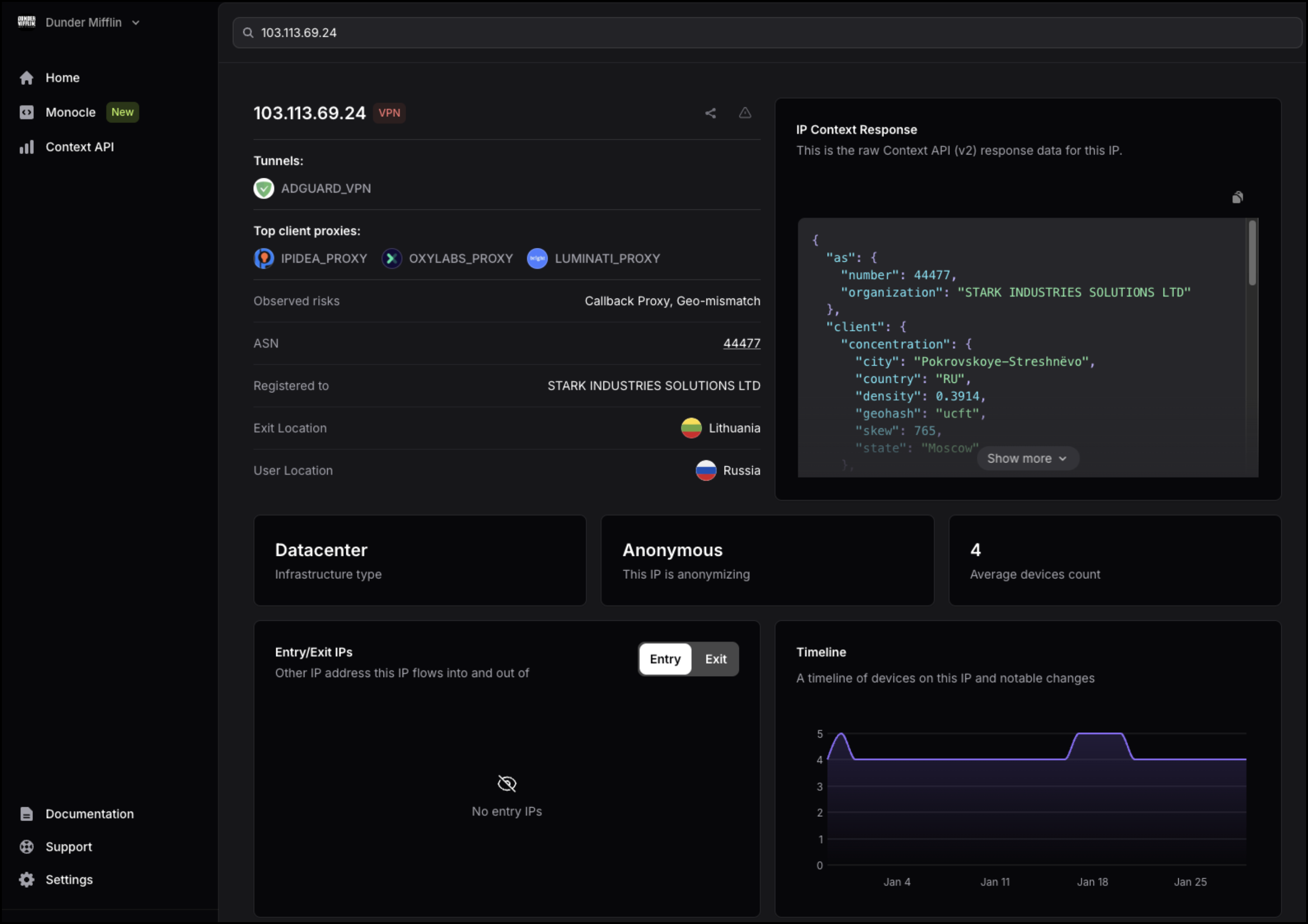

サイバー攻撃者は多くの場合、匿名化サービス(VPN、レジデンシャルプロキシ、ボットネットなど)を使用して自分の身元を隠そうとします。Spurは800以上の匿名化サービスを追跡しており、これらのインフラストラクチャを追跡し、攻撃者のパターンや活動を特定することが可能です。これにより、攻撃の早期発見と防止が可能になります。また、過去に発生したセキュリティインシデントの調査にも活用することが可能です。

製品についての案内をご希望の方は、ぜひ弊社までお問い合わせください。