オープンディレクトリの危険性

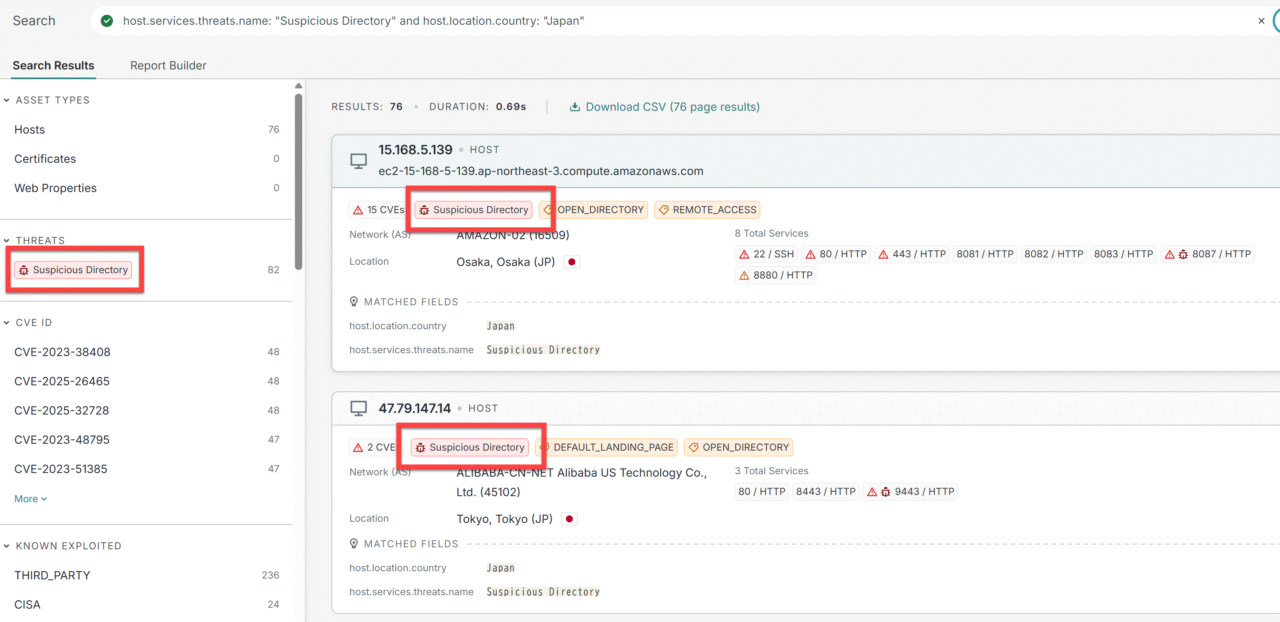

2025年7月、インターネットに公開されているサーバーやサービスを調査するプラットフォーム「Censys Plaform」の最上位プラン「Censys Platform Threat Hunting」に、不審なオープンディレクトリを可視化するための機能「Suspicious Directory」タグが導入されました。

まず一般的に「オープンディレクトリ」とは、認証なしで誰でもアクセスできるサーバのことを指します。

設定ミスや設計上の問題により公開されてしまったディレクトリには、マルウェア、偵察ログ、機密情報(資格情報や秘密鍵など) が含まれることもあります。

これらは攻撃者にとって都合のよい隠し場所となり、脅威インテリジェンスの視点では貴重な情報源となります。新たな攻撃手法やツール、脆弱性の利用状況などが読み取れるためです。

Censysは今回、このオープンディレクトリに関するインテリジェンスを大幅に強化し、攻撃者の活動を早期に把握・防御に活用できる仕組みを提供します。

Censysが提供するオープンディレクトリの新機能

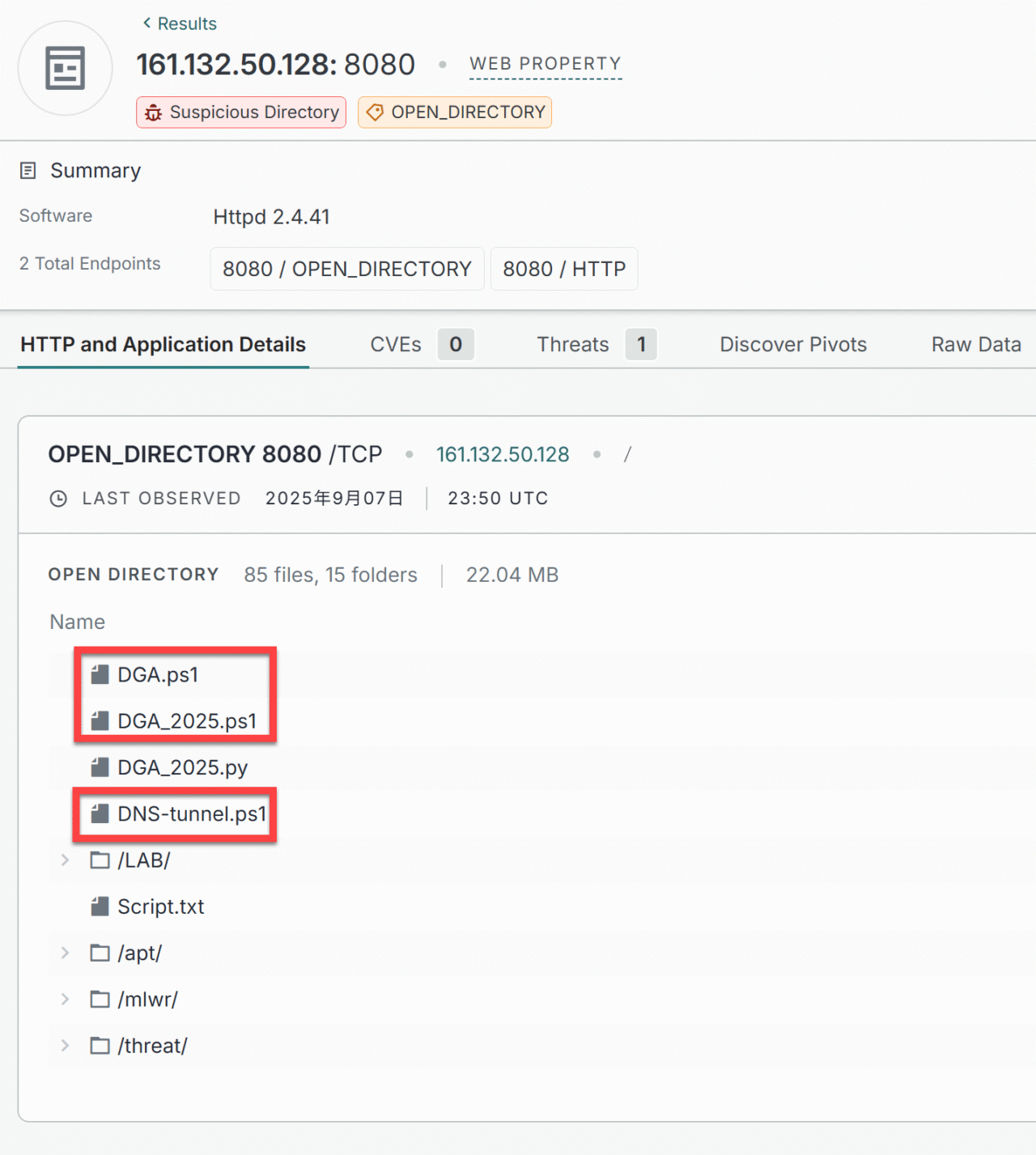

「Suspicious Directory」タグで悪用の可能性が高いオープンディレクトリを特定可能

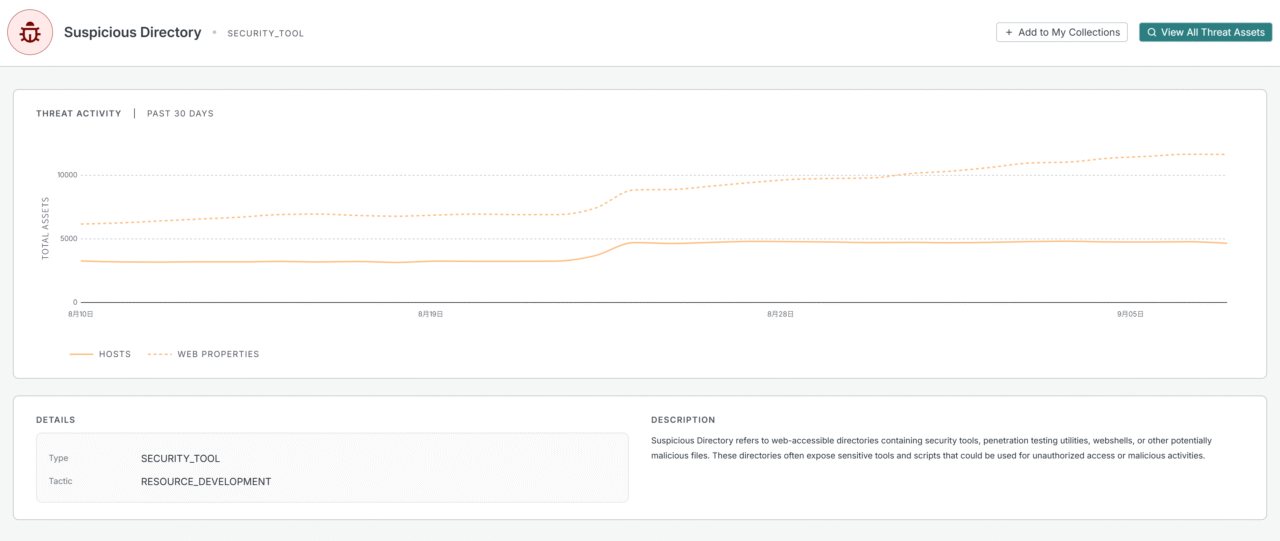

Censysは「Censys Platform Threat Hunting」プランに 「Suspicious Directory」タグを新たに導入しました。

これは、悪用の可能性が高いオープンディレクトリを自動的に判別する仕組みです。

タグが付与されるのは例えば以下のようなケースです。

- ペネトレーションテスト用ユーティリティや攻撃ツールを含む

- Webシェルが置かれている

- 実行可能スクリプトや不審なファイルが配置されている

このフィルタリングにより、調査対象を効率的に絞り込み、ノイズを大幅に削減できます。

専用スキャナと新フィールドで可視性アップ

新しいオープンディレクトリ専用スキャナにより、以下の詳細フィールドが取得できるようになりました。

| フィールド名 | 説明 |

|---|---|

| open_directory.files.path | ファイルやサブディレクトリのパス |

| open_directory.files.size | サイズ(バイト単位) |

| open_directory.files.type | ファイル or ディレクトリ |

| open_directory.files.extension | 拡張子(例:.exe, .php, .json) |

| open_directory.files.last_modified | 最終更新日時 |

| open_directory.files.name | ファイル/ディレクトリの名称 |

| open_directory.recursive | 再帰的にスキャンされているか(true/false) |

これにより、従来は正規表現で解析するしかなかった情報が、Web UIやAPIで直接確認可能になりました。

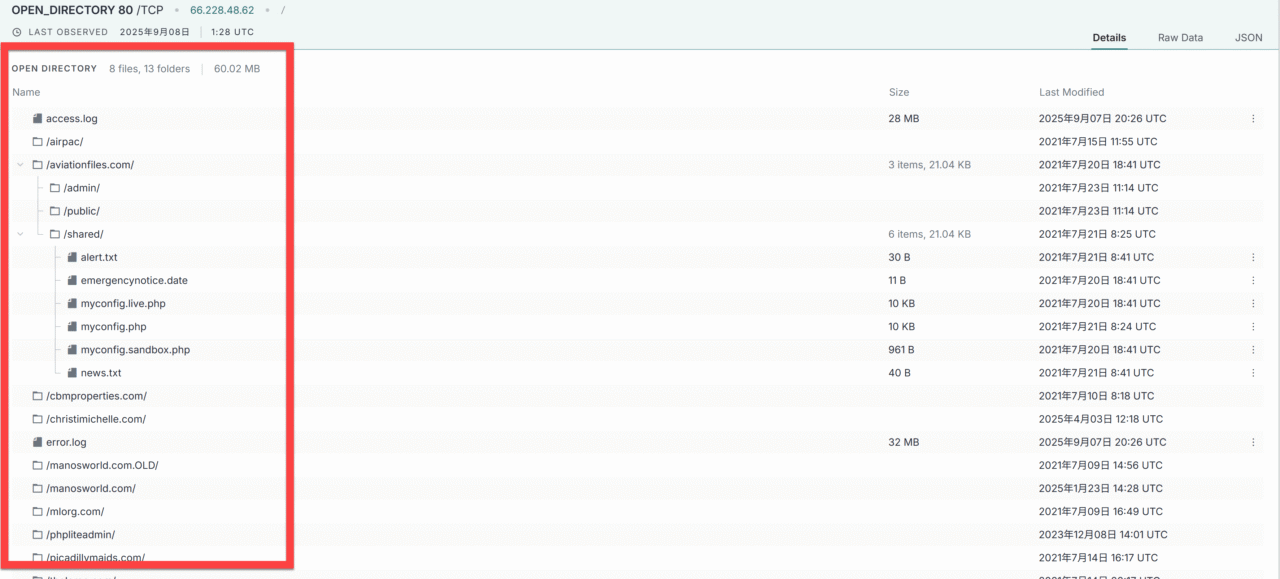

インタラクティブなUI表示

Web UIではディレクトリ構造がインタラクティブに表示されるため、ファイル種別やサイズ、更新履歴を一目で把握できます。脅威ハンティングにかかる時間を大幅に削減できます。

オープンディレクトリインテリジェンスの活用方法

プロアクティブな監視と防御

マルウェア業界の最新ニュースを追っていると、しばしば「オープンディレクトリ」が研究対象になります。これは偶然ではなく、攻撃者の活動や進化するTTPsをいち早く知る手掛かりになるからです。

例えば、

- 「You Dun」グループでは、攻撃ログや利用ツールがオープンディレクトリから発見されました。

- スピアフィッシングキャンペーンのインフラ調査では、Censysを用いてディレクトリ構造を解析し、攻撃の全体像を把握できました。

- “Dorking the Internet” 調査では、Googleハッキング(Google Dork)と組み合わせてディレクトリ情報を掘り起こし、意外なデータが見つかっています。

このように、オープンディレクトリは「攻撃者の行動を逆照射する鏡」として機能します。インターネット全体のオープンディレクトリを横断検索できるCensysの仕組みは、脅威ハンティングにおけるゲームチェンジャーといえます。

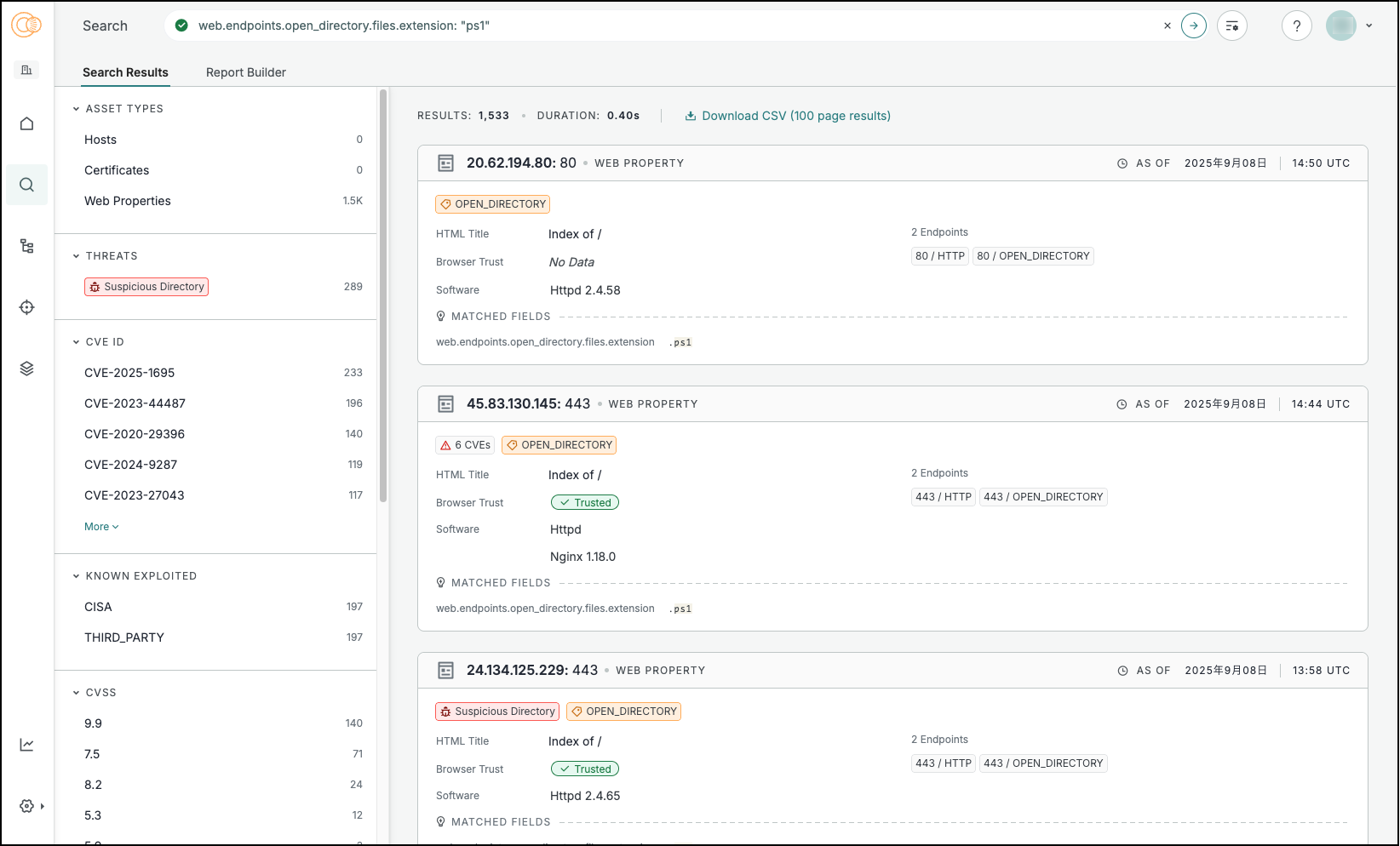

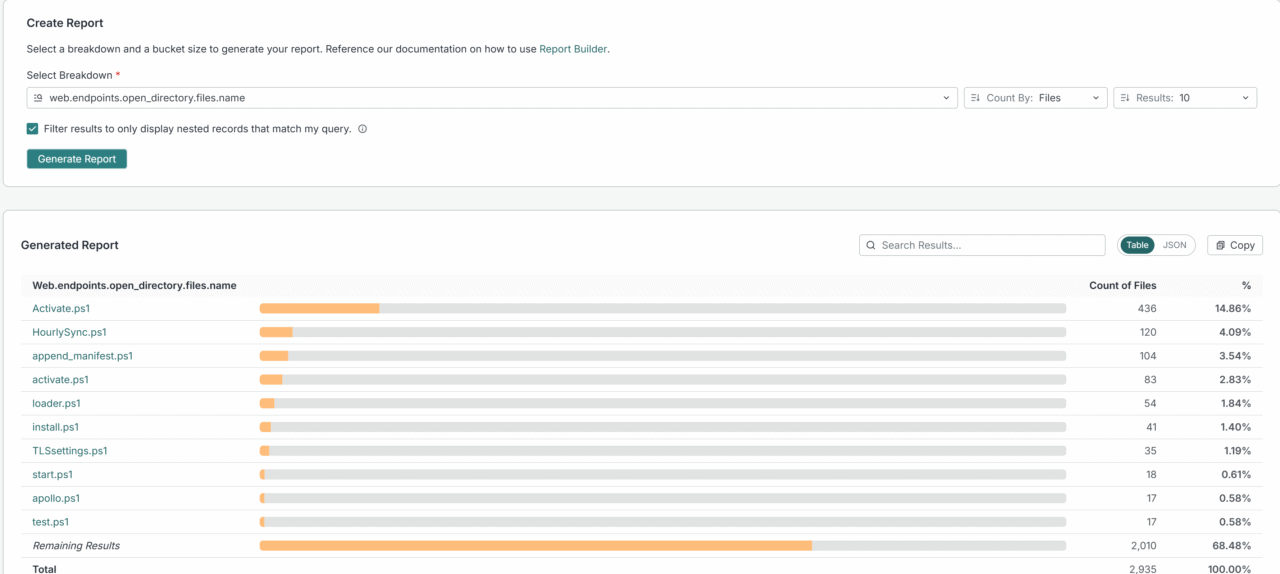

PowerShellスクリプトの検知と分析

攻撃者が多用するPowerShellスクリプトは、MITRE ATT&CKでも代表的な「Execution(実行)」戦術に分類されています。CensysのThreat Hunting Moduleでは、以下のクエリを実行するだけで、Censysが収集したインターネット全体のデータからPowerShellスクリプト(拡張子 .ps1)をホストする公開ディレクトリを検出できます。

web.endpoints.open_directory.files.extension: "ps1"

検索結果を確認 ※Censys Platform Threat Hunting のライセンスがある場合にアクセス可能。

レポート機能を使えば、観測されたPowerShellスクリプトのファイル名を一覧化できます。これにより、他の脅威インテリジェンスや攻撃キャンペーンの命名規則と容易に相関させ、攻撃者の活動パターンを明らかにすることが可能です。

ネットワーク防御との統合

攻撃インフラと組織ネットワークの間に「不審な接続」がないかを監視することも重要です。過去の事例(You Dun グループ)では、C2インフラがオープンディレクトリと結びついていました。

Censysでは以下のような運用が可能です。

- コレクションを構築:Suspicious Directoryタグや任意のクエリを基に監視対象を作成

参考:Collectionsの作成手順 - Webhookで通知を受け取る:新しい検知があれば自動的にSlackやSIEMにアラート

参考:Webhookの設定方法 - 動的防御に連携:Webhookで得た情報をもとに、ファイアウォールルールを更新したり、SIEMでフラグを立てる

この一連の仕組みにより、「見つける」から「防ぐ」までを自動化し、セキュリティ運用の効率を大幅に高められます。

Censysが信頼される理由

Censysは独自のスキャン技術により、他にはない広範な可視性と高い精度を提供しています。実際の観測データからも、その優位性が裏付けられます。

カバレッジの広さ

Censysは理論上すべてのポート(0〜65,535)をスキャン対象としており、あらゆるサービスや環境に対応可能です。その結果、実際の観測では42,919種類ものユニークなポートでオープンディレクトリが確認されています(2025年7月時点)。これは、一般的な80番/443番ポートにとどまらず、幅広い環境における多様な利用実態を可視化していることを示しています。

不審なディレクトリは目立たない場所に潜む

観測されるオープンディレクトリの93%は80番/443番で稼働していますが、44.77%の不審ディレクトリはそれ以外のポートに存在しています。Censysは、その広い観測範囲によりそれらをも見逃しません。

高頻度スキャンによる最新性

全体の9%が24時間以内に、さらに2.5%は6時間以内に更新されていることが判明。Censysは高いスキャン頻度により、変化を最も早く知ることが可能です。

これらの特長により、Censysは研究者や脅威インテリジェンスチームからも信頼されるデータを提供し、組織のセキュリティ運用を強力に支援します。

つまり、Censysを活用すれば、攻撃者に一歩先んじて脅威を把握し、防御体制を強化することが可能になります。

Censysの導入相談は、下記よりお気軽にお問い合わせください。