Censys Platformとは?

インターネット上のデバイス、ウェブサイト、証明書などのあらゆる資産のスキャン・分析を行い、サイバー脅威の早期検知とリスク管理を実現するプラットフォームである Censys は、2025年7月より、次世代のインターネットインテリジェンスプラットフォーム「Censys Platform」の正式販売を開始します。本製品は従来のCensys Searchを進化させた製品であり、IPv4およびIPv6の全ホスト、膨大なポート・プロトコル、証明書情報等をリアルタイムで収集・解析し、組織のセキュリティ運用に必要な深いコンテキスト情報を提供し、攻撃者の動向・傾向を踏まえた能動的な防御を可能にします。

この記事では、Censys Platformの主要機能や具体的な活用方法について詳しく解説し、自組織のセキュリティ運用にどのように役立つのかをわかりやすくご紹介します。

なお、従来のCensys Searchの新規販売は終息し、更新についても7月以降段階的に終了いたします。今後はCensys Platformに移行する形で更新いただくことになりますので、影響のあるお客様には弊社より個別にご案内差し上げます。

圧倒的な可視化を実現するCensys Internet Map

Censys Platformの中核技術である「Censys Internet Map」は、世界最大規模のインターネットスキャンデータベースを基盤にしています。主な特徴は以下の通りです。

- 毎日50億件以上のサービス情報を自動収集・更新

- 65,535の全TCP/UDPポートを常時監視

- 約200種類の通信プロトコルに対応し、複雑なネットワーク構成も解析可能

- 170億件を超えるX.509証明書の詳細データベースを保有

この膨大なデータによって、未発見の資産や潜在的な脅威を迅速に検知できるほか、地理情報やネットワーク経路、DNS名、OSやソフトウェアバージョンといった多様な情報を組み合わせて資産の全体像を正確に把握できます。

これにより、組織のネットワーク全体を多面的に監視し、見逃しがちなシャドーITや未知のサービスも発見可能です。

Censys Platformの主な活用事例

- セキュリティ運用

インターネットインテリジェンスを活用し、インジケーターやホスト/ドメイン関連のイベントを強化。 - 脅威ハンティング

攻撃者インフラを事前に特定・プロファイリングし、積極的にリスクを察知。 - インシデント対応

過去のインターネット露出情報を基に、インシデント対応チームが状況を正確に把握。 - 脅威リサーチとレポーティング

過去および新たに出現する脅威やインターネット上の変化を分析し、攻撃インフラのトレンドを追跡。 - サイバー偵察

ペネトレーションテストやレッドチーム演習のために、ホストやサービス、攻撃対象領域に関する情報を取得。

Censys Platformの導入のご相談は、下記よりお気軽にお問い合わせください。

Censys Platformの主要機能

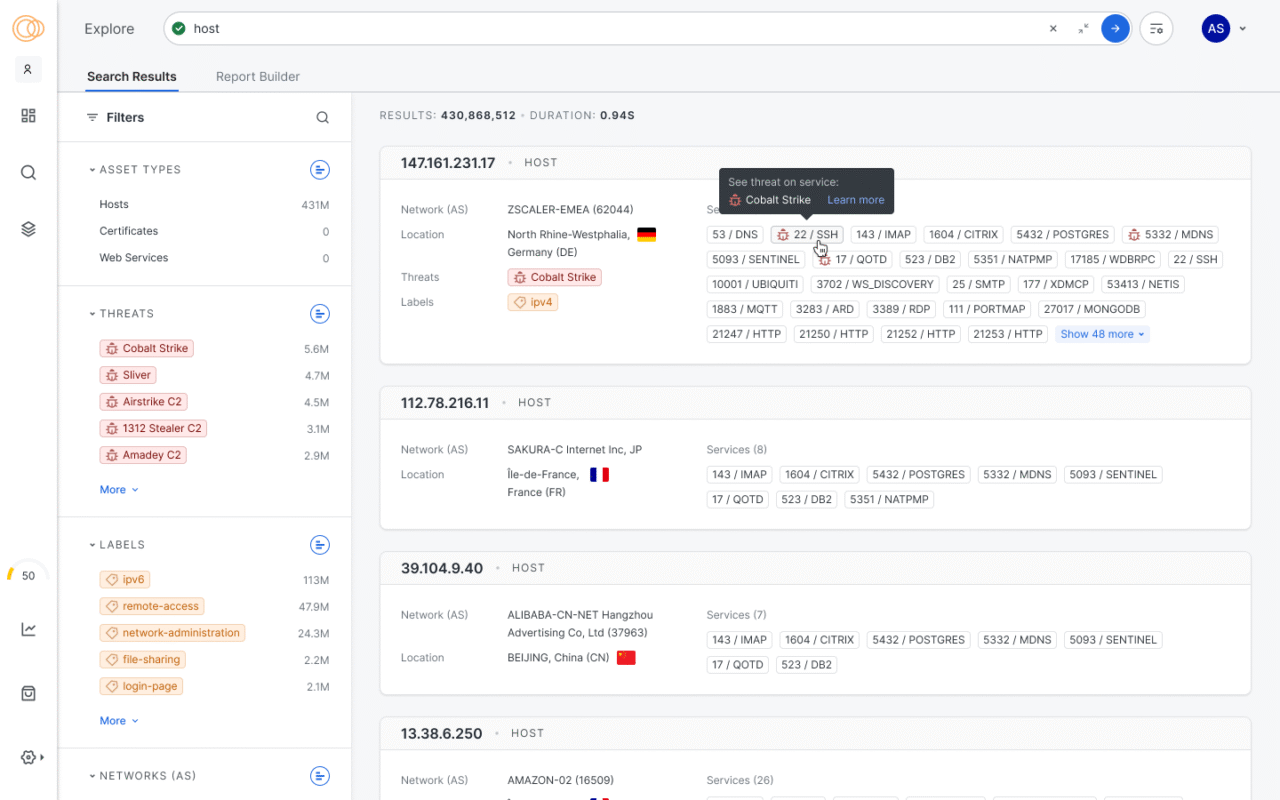

ホスト・証明書・Web Propertyの発見と追跡

Censysは、インターネット上のあらゆるIPアドレス(IPv4/IPv6)に関する詳細なサービス情報を収集し、位置情報やネットワーク経路、DNS名などの情報を付加して管理します。

さらに、ホストに関しては以下の機能も提供します。

- サービスの識別情報やメタデータの収集

- プロトコルごとの構造化データ(例:TLS情報、ソフトウェア情報など)の収集

- 検索を容易にするラベル付け

証明書情報に関しては、世界最大規模のX.509証明書コレクションを保有し、以下を含む詳細な解析結果を提供します。

- Goベースの暗号ライブラリ「ZCrypto」による証明書解析

- Apple、Google Chrome、Microsoft、Mozilla NSSなど主要ルートストアの信頼情報

- 証明書トランスペアレンシーログ(CTログ)提出履歴

- X.509規格に準拠していない項目を示すLint結果

- Censysによるスキャン中の収集データ

Web Propertyは、組織内のHTTP(S)サービスを指し、一つのWebアプリに紐づく複数のホスト、IPアドレス、ドメインをまとめて管理できます。これにより、ログインページや設定ミス、脅威アクターなど、非ルートエンドポイントの可視化を実現し、ElasticSearchやWordPress、Kubernetes、Cobalt Strikeなどの詳細な動作情報も取得可能です。

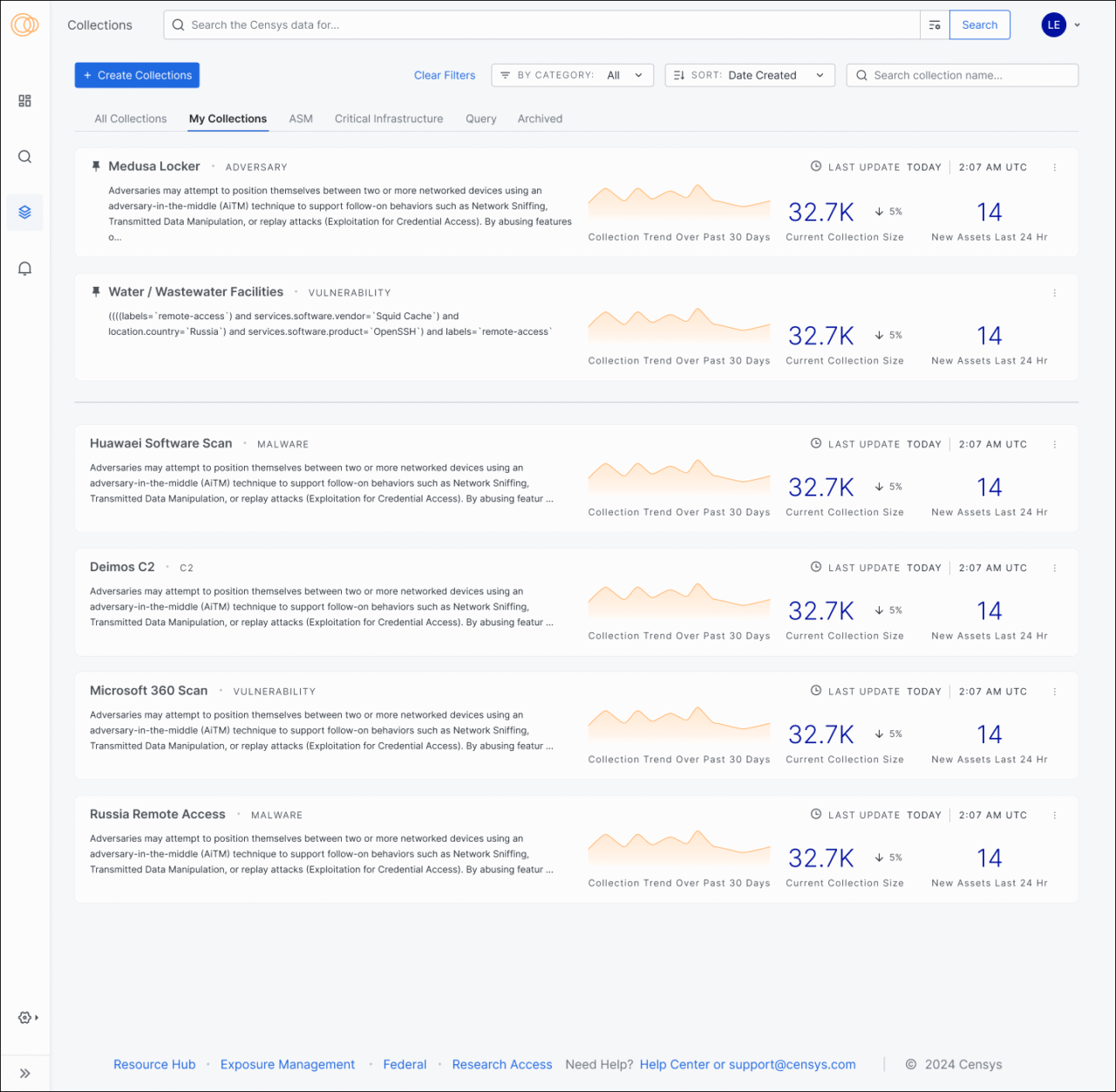

Collections機能:インフラの変化をリアルタイムで監視・追跡

Collectionsは、Censysで実行した検索結果を保存し、その後も継続的に監視できる機能です。

Collections機能を利用するにより、以下のように資産管理とモニタリングが効率化されます。

- 同じクエリの手動実行を繰り返す代わりに、アラート設定を行うことで新規検出された資産を自動追跡。

- 重要な変化に集中できるため、対応の優先順位付けが容易。

- Webhook連携により、資産の追加・削除などの変化をリアルタイムで通知し、運用効率を向上。

- 過去から現在までのコレクション推移を可視化し、脅威トレンドやパターンの把握を支援。

この自動化により、日々の監視作業の負担を大幅に軽減しつつ、重要なアラートの見落としを防ぎます。

Context機能:ハードウェア・ソフトウェア・OSの深い理解を支援

Censysは以下のような統一されたメタデータフィールド(共通プラットフォーム記述子:CPE)を提供し、ハードウェア、ソフトウェア、OSの種別やバージョンを把握します。

主な活用例:

- サプライチェーンリスクの特定(SW/HW/OS構成分析)

- EOL(サポート終了)ソフト・機器の識別

- 信頼度フィールドによる判断精度の向上

- 攻撃面の変化や脆弱性マッピング、コンプライアンスチェックの自動化

Contextの情報を元に、自動的に「ラベル」を生成。ラベルは人間が読める形で資産の役割や状態を示し、以下のような情報を含みます。

- ハードウェア・ソフトウェア・OSの構成情報(フィンガープリント)

- ポートやバナー、動作パターン

これにより、UIやAPIでの検索・フィルタリングが迅速になり、脅威の優先順位付けや初動対応の効率化、資産の変化追跡を実現します。

攻撃対象領域管理(ASM)で漏れなくリスクを把握し、対策を強化

外部攻撃対象領域を正確に把握することは、セキュリティリスクを最小化するうえで不可欠です。Censys ASMはこれを実現します。

-

高精度な資産検出:95%を超えるアトリビューション精度により、他社より多くの公開サービスを検出。

-

クラウド資産の自動検出:AWS、Azure、GCP、Wizなど主要クラウドに対応し、4時間ごとに最新の状態を安全に取得。

-

リスクの自動評価と優先順位付け:500以上のリスク指標を毎日チェックし、ゼロデイ脆弱性の早期発見と対応を促進。

-

シームレスな連携:SIEM(Splunkなど)、ITSM(ServiceNowなど)、チャットツール(Slack、Teamsなど)との連携で、既存の運用フローにスムーズに統合可能。

これにより、見落としがちな影響範囲や脆弱性も迅速に把握し、ビジネスの継続性を守るための対策を効率的に実施できます。

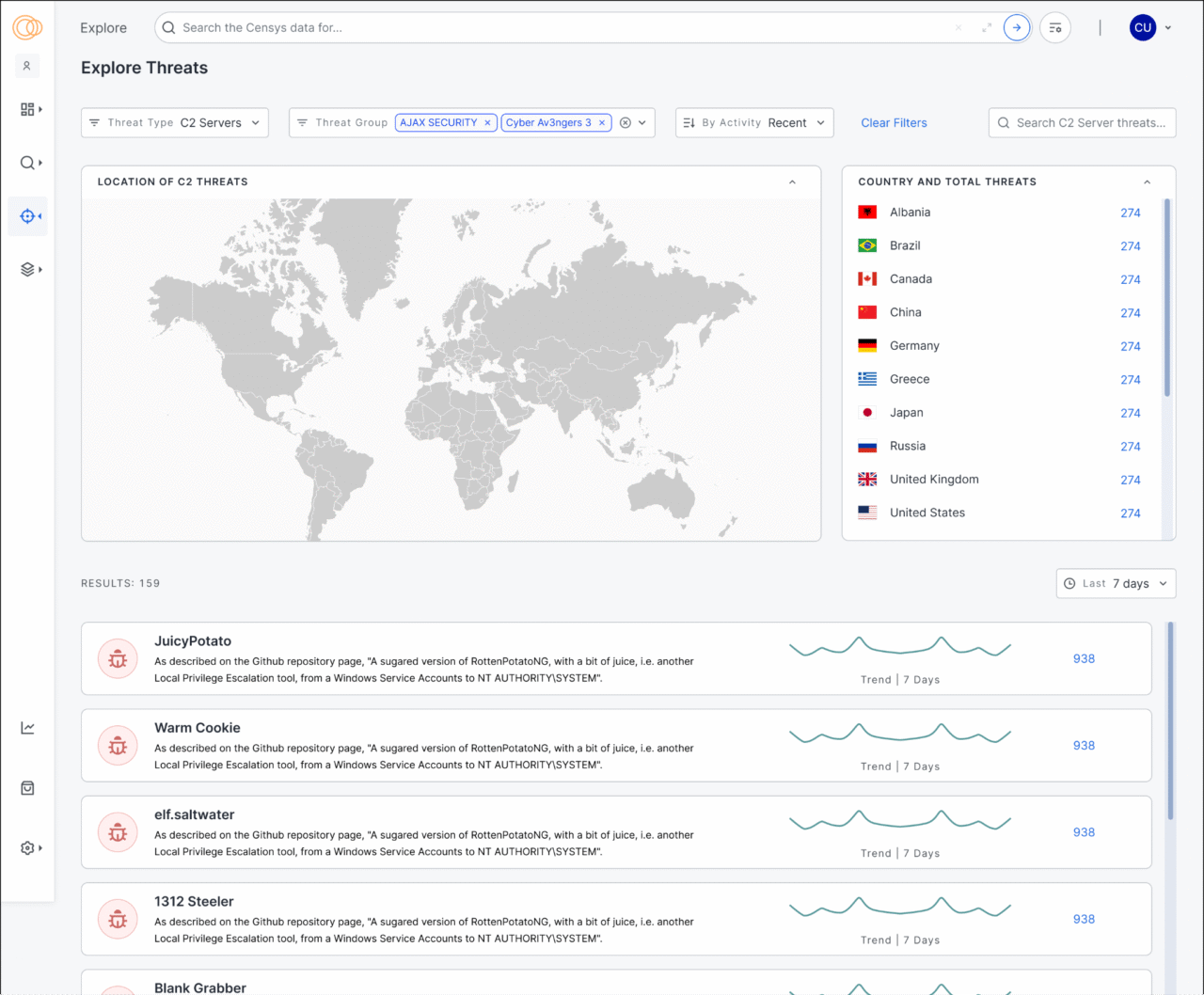

Censys Threat Hunting Module

Censys Threat Hunting Moduleは、攻撃者インフラの特定・分析・監視・追跡を一元化し、セキュリティチームの調査力を強化するための強力な機能群です。

- 自動化された脅威ハンティングの定常タスク

対象ホストと類似する特徴を持つインフラを自動で特定し、クエリの実行からデータ取得、分析までを繰り返します。これにより、時間や手間をかけずに継続的な追跡が可能です。 - ライブスキャンと履歴調査機能

疑わしいインフラをその場でスキャンできるだけでなく、ホストやWeb資産、証明書の過去の関係性まで遡って分析できます。これにより、攻撃インフラの武器化のタイムライン(Weaponization Timeline)を構築し、インシデント対応を深堀りできます。 - 既知・未知の脅威を追跡

マルウェアのフィンガープリントや悪質なURL、Red Teamツールのスキャン結果など最新の脅威インテリジェンスを統合。攻撃者インフラのリアルタイム把握と早期検出を支援します。

主要機能

- CensEye:高度なインフラ識別

類似した特徴を持つ悪意のあるインフラを検出・関連付けし、高リスクの攻撃者資産を特定・追跡。アナリストの脅威追跡を正確にサポートします。 - Censys Threat Context

マルウェアのフィンガープリントやURLの挙動、Red Teamツールのスキャン結果などをもとに、攻撃者インフラのリアルタイムビューを提供。実運用での脅威把握に貢献します。 - On Demand Scanning

疑わしいインフラを即時スキャンし、未知のサービスや構成ミスを迅速に可視化・検証。脅威調査の即応性を向上させます。 - 証明書とホストの履歴追跡

過去のホストと証明書の関係性を可視化し、武器化のタイムラインやTTPs(戦術・技術・手順)を分析。インシデント対応の深掘りに最適です。 - Exploration Dashboards

脅威インフラ全体のデータを一画面で俯瞰し、異常検知や傾向分析をサポート。迅速かつ効果的なセキュリティ対応を実現します。

これらの機能により、Censys Threat Hunting Moduleは攻撃者インフラの継続的な監視と分析を自動化し、セキュリティチームの効率的かつ正確な調査を強力に支援します。

ライセンス一覧

Censys Platformは、ご利用規模や必要な機能に応じて複数のライセンスプランを用意しています。

以下の比較表は、主要なプランの特徴をわかりやすくまとめたものです。

| Censys Search | Censys Platform | ||||

|---|---|---|---|---|---|

| Starter | Core | Enterprise | Threat Hunting | ||

| ホスト・証明書の情報の参照 | |||||

| (IPアドレスではなく)DNS名、ドメイン名、FQDNなどを起点として特定・追跡できるアセットの情報の参照 | 部分対応 | 部分対応 | |||

| 検索バー機能 | |||||

| フィールド一致検索機能 | |||||

| サービス一致検索機能 | |||||

| リアルタイムによるアセット監視機能(コレクション) | 部分対応 | ||||

| HW/SW/OS(タイプ・製品名・ベンダー) | |||||

| HW/SW/OS(バージョン・コンポーネント・信頼度・ライフサイクル) | |||||

| 専用ワークフロー機能 | |||||

| ダッシュボード機能(可視化) | 部分対応 | ||||

| 自然言語クエリアシスタント | 部分対応 | ||||

| クエリ構文チェック | |||||

| モジュール対応 | |||||

| ディープ・アプリケーションスキャナー | |||||

| 脆弱性データ | |||||

| CensEyeによる脅威ハンティング自動化 | |||||

| JARM・JA3/4によるTLS通信の指紋識別と脅威検出 | |||||

| 既知のC2サーバーに関するコンテキスト情報 | 部分対応 | 部分対応 | |||

| 高度な攻撃者に関連するIPやドメインなどの脅威情報を集約したデータセット | |||||

| 高度な脅威アクターに関するコンテキスト情報 | |||||

| 証明書/ホストのアクティビティのタイムライン | 部分対応(APIのみ) | ||||

| タグとコメント機能 | |||||

Censysクレジットについて

Censysクレジットは、プラットフォーム内でのスキャン実行やAPI利用など、さまざまな操作に対してポイントとして消費されます。

クレジットの消費ルールはプランによって異なるので詳細は、以下の記事でご確認いただけます。

詳しいライセンス内容や価格、導入サポートについては、ぜひお気軽にお問い合わせください。

参考資料

- Censys Platformの紹介動画

- Threat Huntingの利用方法