概要

主な特徴と機能

Censys Platform は、インターネット全体を継続的にスキャン・解析し、組織の外部攻撃面と外部の脅威インフラを統合的に可視化するプラットフォームです。

全世界のホスト、クラウドサービス、証明書、ドメインを高頻度で観測し、自社がどのように露出しているか、どんな脆弱性を抱えているかを把握できるだけでなく、攻撃者が利用する C2 サーバー、フィッシングインフラ、マルウェア配布サイトなどの外部攻撃基盤の構築・変化の兆候をリアルタイムで追跡します。

膨大なスキャンデータと豊富なメタデータを活用し、「防御すべき自社資産」と「脅威を発信する外部インフラ」の両方を俯瞰的に分析することで、サイバーリスクを迅速に発見・対応できる包括的な攻撃面管理(ASM)を実現します。

- 広範なポートカバレッジ × 高頻度スキャン

インターネット全体のホストとクラウドサービスを毎日アクティブにスキャン。全ポートを対象に、HTTP/HTTPS 以外の非標準ポートもプロトコル指紋で特定します(例:SSH が 4001/TCP で開いている等)。その結果、稼働中サービスの取りこぼしを最小化し、変化も素早く検知できます。 - 自社の露出状況・脆弱性管理

企業の公開資産(IP/ドメイン/ホスト/サービス)を自動発見し、ログインページ・設定ミス・不要に公開された面を可視化。CVE情報で脆弱性を自動ひも付けし、重大度・露出状況・悪用可能性の観点で対応優先度付けを支援します。ハードウェア/ソフトウェア/OS まで可視化し、サプライチェーンやEoL/脆弱コンポーネントの把握にも有効です。 - 外部の攻撃インフラの追跡

Cobalt Strike などの攻撃フレームワークや不正インフラの痕跡、C2サーバーやフィッシングサイト、悪用されたプロキシなどを検出。世界規模のスキャン結果と豊富なメタデータから悪性ホストの動向を把握し、組織への波及リスクを早期に察知できます。主に通信挙動(JARM、JA4X、JA3S など)や証明書情報などから攻撃インフラの判定を行います。 - Collections 機能(継続監視とアラート)

重要なアセットやクエリをコレクション化して継続監視。構成変更・新規開放ポート・証明書更新などのイベントをリアルタイムにアラートし、チームで共有できます。運用の「見る・気づく・対応する」を標準化することができます。 - 深いデータと使いやすさ

1,000項目以上の構造化フィールドと強力なクエリで傾向分析・相関分析が可能。ホストの履歴調査機能でホストの変化を時系列に追跡できます。

また、AIクエリアシスタントが自然言語の質問から適切なクエリや調査視点を提示します。

さらに、SIEM/SOAR/TIP との連携も容易で、既存SOC運用にそのまま組み込めます。

活用事例

Censys Platform は、広範なスキャンデータと豊富なメタデータを基盤に、攻撃面管理(ASM)から脅威ハンティング、フォレンジック調査まで、多様なセキュリティ業務を支援します。

自社資産の露出状況を把握するだけでなく、攻撃者インフラや脅威アクターの動向を追跡・分析することで、「守る」だけでなく「先を読む」ための可視化と分析を実現します。

以下は、Censys Platform の代表的な活用シナリオです。

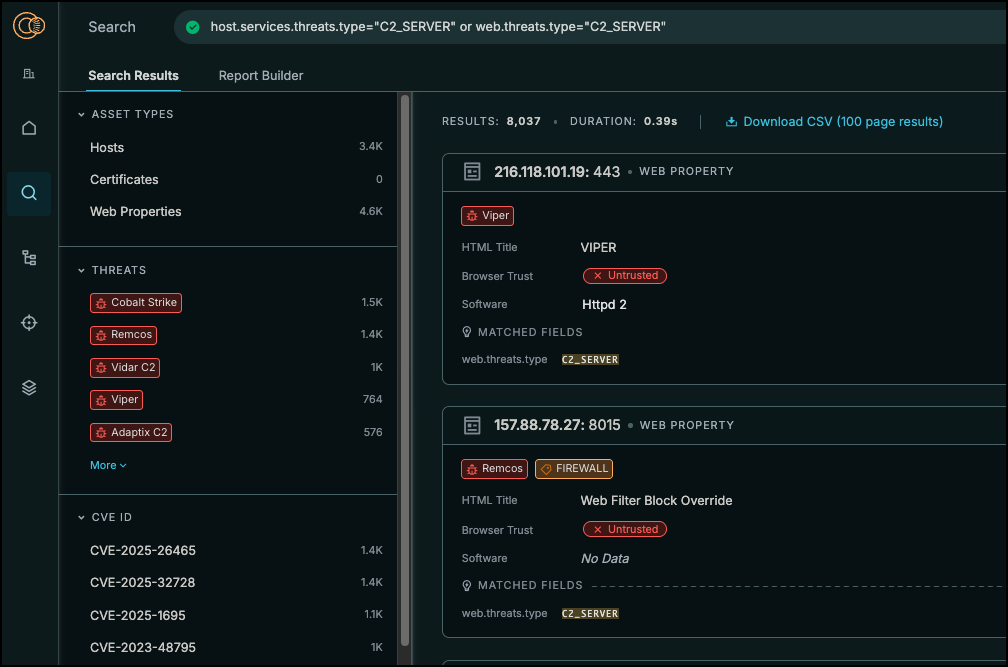

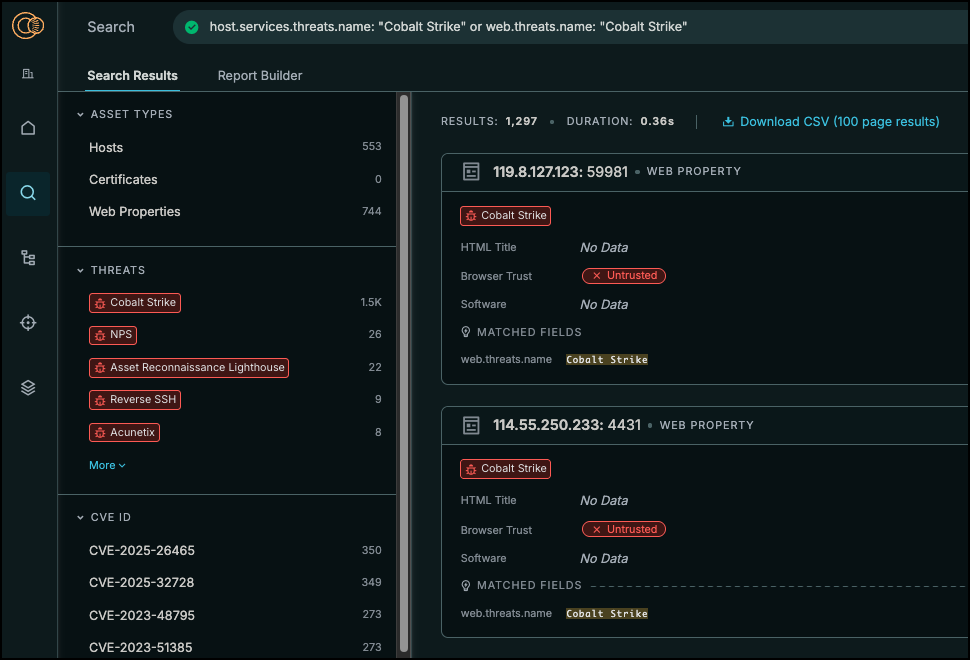

- 脅威ハンティング/攻撃インフラの追跡

Censysの脅威関連データセットを用いて、C2 サーバーやマルウェア関連インフラを検知・分析し、脅威アクターのインフラとの関連を明らかにする。

▼(例)C2関連のホスト・サービスを探索

▼(例)Cobalt Strike関連のホスト・サービスを探索

- 攻撃面管理(ASM)の強化

組織が持つ公開資産(IP・ドメイン・サービス)に対して、どこにどのサービスが稼働しているか、脆弱性があるかをスキャンと可視化で把握する。たとえば非標準ポート利用状況、未知プロトコル、証明書ミスマッチなどを検出。 - 侵害早期警戒 / モニタリング

重要なアセット(ドメイン、サーバー、証明書)を Collections に登録しておき、設定変更や新たなサービス公開・証明書取得などの変化をリアルタイムにアラート。 - 証明書追跡とフォレンジック

SSL/TLS 証明書データセットを使って、ある証明書がいつどのホストで使われていたか、関連ドメインと紐づけたり、失効や再発行を監視したりする。 - 相関分析・脅威インテリジェンス統合

IoC(ハッシュ、ドメイン、IP 等)をCensysのホスト/プロパティ情報と突き合わせ、どのホストでそのIoCが観測されたか、他の脅威(アクター、キャンペーン)との関連性を明らかにする。

プランと追加オプション

Censysはベースとなるプラン(Free/Starter/Core/Enterprise/Threat Hunting)と追加オプション(クレジット/ユーザー/History/Collection/ICS Protocol)から成ります。

プラン一覧

各基本プランで参照可能なデータと、利用可能な機能は以下の表のとおりです(2025年10月時点)。

なお商用利用の場合は、FAQに記載の通り「Enrichment Service」契約が必要になります。詳細はお問い合わせください。

| Free | Starter | Core | Enterprise | Threat Hunting | |

|---|---|---|---|---|---|

| 基本条件 | |||||

| クレジット数 ※アドオンで追加可能 | 100 (1ヶ月間有効) | 500〜 (1年間有効) | 100,000 (1年間有効) | 200,000 (1年間有効) | 200,000 (1年間有効) |

| ウェブUIでの操作1回あたりのクレジット消費 | 1〜8 | 1〜8 | 0 | 0 | 0 |

| API実行1件あたりのクレジット消費 | 1〜8 ※制限あり | 1〜8 | 1 | 1 | 1 |

| ユーザー数 ※アドオンで追加可能 | 1 | 1 | 2 | 2 | 2 |

| Collection数 ※アドオンで追加可能 | 1(最大100アセットまで) | 2 | 10 | 15 | 15 |

| History(ホストの履歴確認機能) ※アドオンで追加可能 | N/A | 1週間 | 1か月間 | 1か月間 | 1か月間 |

| 参照可能なデータ | |||||

| 基本プロトコルとデータ(HTTP、RDP、SSH、telnet など - 全41プロトコル) | |||||

| 基本コンテキストデータ(ソフトウェア製品やベンダー情報など) | |||||

| ラベル機能 | |||||

| ホストのDNSおよびWHOIS情報 | |||||

| 追加プロトコルとプロトコルデータ(MQTT、IPP など - 140以上のプロトコル) | |||||

| 追加コンテキストデータ(ソフトウェア、ハードウェア、コンポーネントCPE値、バージョン情報、ライフサイクル情報など) | |||||

| 基本の証明書データ | |||||

| 追加の証明書データ(拡張フィールド、証明書チェーン、ZLintデータなど) | |||||

| ホストおよびウェブプロパティのCVE・リスクデータ(CVE ID、KEV有無など) | |||||

| ルート(/)エンドポイントデータ | |||||

| 非ルート(/account/login、/admin/login.html など)エンドポイントデータ | |||||

| ディープアプリケーションスキャンデータ(Cobalt Strike、Kubernetes、Elasticsearch など) | |||||

| 脅威データ | |||||

| オープンディレクトリに関する検出データと脅威情報 | |||||

| コンテキストハッシュ(JARM、JA4X、JA3S など) | |||||

| ICSプロトコルとスクリーンショット | ICS Protocol購入可能 | ICS Protocol購入可能 | ICS Protocol購入可能 | ||

| CVE脆弱性データ | |||||

| 利用可能な機能 | |||||

| APIアクセス | ※エンドポイントの検索のみ | ||||

| シングルサインオン | |||||

| 組織ユーザーの追加 | |||||

| 正規表現によるクエリ検索 | |||||

| Censys Assistant (自然言語で調査・分析アシスタント機能。利用内容に応じてクレジットを消費) | |||||

| クエリアシスタント(自然言語によるクエリ記述サポート機能・クエリ文の修正機能) | |||||

| 一致フィールド表示機能(検索クエリに一致したデータ項目をハイライト表示する機能) | |||||

| 検索結果のダウンロード(CSV形式) | |||||

| 検索結果として表示可能なページ数(1ページあたり100件) | 1 | 5 | 無制限 | 無制限 | 無制限 |

| 最大同時実行数(UIやAPI経由で同時に実行できる検索・分析・エクスポートなどの処理数の上限) | 1 | 1 | 10 | 10+ | 10+ |

| Webhook | |||||

| Live Rescan機能 | |||||

| Live Discovery機能 | |||||

| 「Explore Threats」ページへのアクセス | |||||

| 「Investigation Manager」機能 | |||||

| 「CensEye」機能(自動ピボットツール) | |||||

| 証明書の履歴タイムライン | |||||

| Web Screenshot | |||||

| MCPサーバー | |||||

| オープンディレクトリデータ可視化・探索専用UI | |||||

追加オプション

追加オプションは以下の通りです。

- クレジット

- 100,000 クレジット

- 250,000 クレジット

- 500,000 クレジット

- 1,000,000 クレジット

- ユーザー

- 1名〜

- History

- 3か月間

- 6か月間

- 12か月間

- 24か月間

- コレクション

- 10コレクション

- 25コレクション

- 50コレクション

- 100コレクション

- ICS Protocol ICS Protocol

FAQ

- Censysに適用される利用規約を教えてください。また、商用利用(有償のセキュリティサービスでの使用)は可能ですか?

- メーカーサポートの内容を教えてください。

- SHODANと比較した際の優位点を教えてください。

- トライアルは可能ですか?

- 過去に「Cobalt Strike」とタグ付けされたホストを検索できますか?

- Censys Platformを使って「Event History」タブでホストの履歴を確認していると、従来の「Censys Search」で表示される履歴とは日時などが異なるように見受けられます。なぜですか?